- Главная

- Блог

- Информационная безопасность

- Зачем пентестеру знание основ сетевых технологий

Зачем пентестеру знание основ сетевых технологий

Каждая организация стремится построить свою архитектуру максимально эффективно, удовлетворяя собственным нуждам или нуждам сторонних пользователей, при этом затрачивая минимальное время и ресурсы на обеспечение безопасности. Идеально защищенная система – это утопия. Поэтому анализ защищенности системы сводится к поиску уязвимостей в ней. Постановка задачи тестирования системы своим же сотрудникам может привести к недостоверному отчету и ложной уверенности в своей безопасности. Следовательно, компании необходимое некое третье, незаинтересованное лицо, способное эффективно протестировать систему на предмет наличия уязвимостей – пентестер.

Оглавление:

- Локальная сеть – фундамент любой компании.

- Средства и системы сетевой безопасности.

- Как изучить основы сетей.

Так ли важно знание основ сетей

Каждая компания вне зависимости от того, какие функции и цели она преследует, состоит из локальной вычислительной сети (LAN). LAN – это фундамент, без которого организация не может существовать. Локальная сеть отвечает за взаимодействие сотрудников между собой или с интернетом, автоматизацию работы, предоставление услуг клиентам.

Пентестеру необходимо знать предполагаемую структуру, средства защиты и виды оборудования. Очень часто приходится действовать по принципу «черного ящика». Следовательно, надо быть готовыми к любым сюрпризам, а также знать особенности крупных поставщиков сетевого оборудования (Cisco, Juniper, Huawei). Именно данные устройства будут составлять костяк любой продвинутой сети.

По своей структуре локальная сеть достаточно типична и подчиняется определенным рекомендациям и стандартам проектирования. Де-факто стандартом практически каждой сети в мире является трехуровневая архитектура Cisco. Она состоит из трех компонентов:

- Уровень ядра (core layer)

- Уровень распределения или агрегации (aggregation/distribution layer)

- Уровень доступа (access layer)

Не будем углубляться в глубокую теорию. Рассмотрим сразу типичную структуру любой организации.

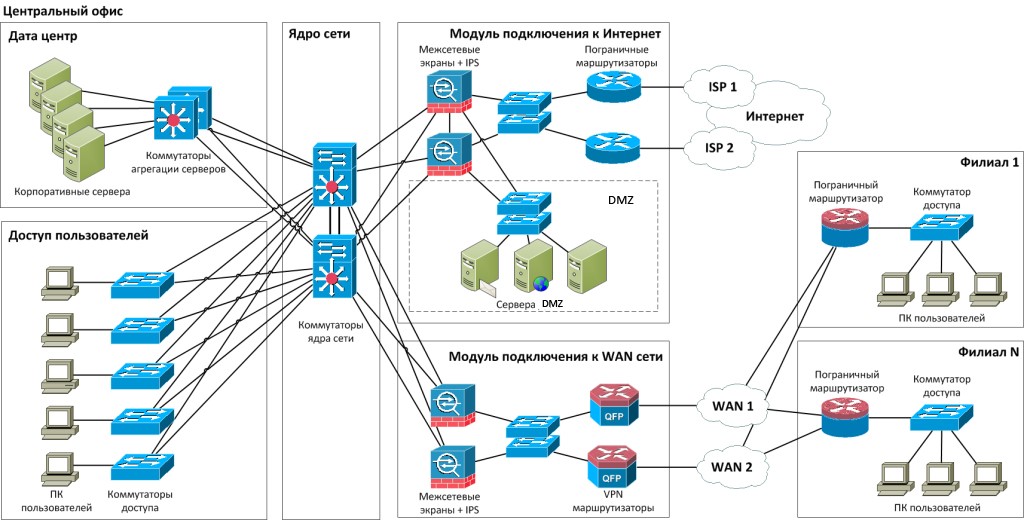

В данном примере условная организация имеет выход в Интернет через двух провайдеров (ISP – Internet Service Provider). Провайдерские линки подключаются к двум пограничным маршрутизаторам, что обеспечивает резервирование связи. Совсем не обязательно их должно быть 2. Так делают только крупные организации. На входе сети обязательно расположен(ы) сетевой экран(ы). Как правило, это дорогостоящая аппаратная реализация межсетевого экрана (например, Cisco ASA). Крупные организации отдельно выделяют также зону с общедоступными сервисами для того, чтобы ограничить доступ в частную сеть (DMZ - DeMilitarized Zone). Например, на серверах DMZ может быть поднят официальный сайт организации в Интернете. На уровне ядра ставятся либо мощные маршрутизаторы, либо L3-коммутаторы. Данные устройства будут обеспечивать максимальную эффективность обработки больших потоков пакетов и связывать остальные части сети между собой. Устройства распределения будут обеспечивать резервирование связей в целях повышения отказоустойчивости сети (коммутаторы L2/L3). Коммутаторы уровня доступа уже соединяют пользователей частных подсетей в одну большую локальную частную сеть. Очень часто организация не ограничивается одним физическим зданием и имеет собственные филиалы (или будет иметь), а также как хороший работодатель поддерживает удаленную работу сотрудников. Здесь уже место для технологий виртуальных частных сетей (VPN). Это уже тема отдельной статьи.

Средства и системы сетевой безопасности

Рассмотрим типичные устройства сетевой безопасности. Придерживаюсь мнения выделять классические средства и неклассические. К классическим средствам будем относить межсетевые экраны (Firewall), системы обнаружения вторжений (IDS) и системы предотвращения вторжений (IPS).

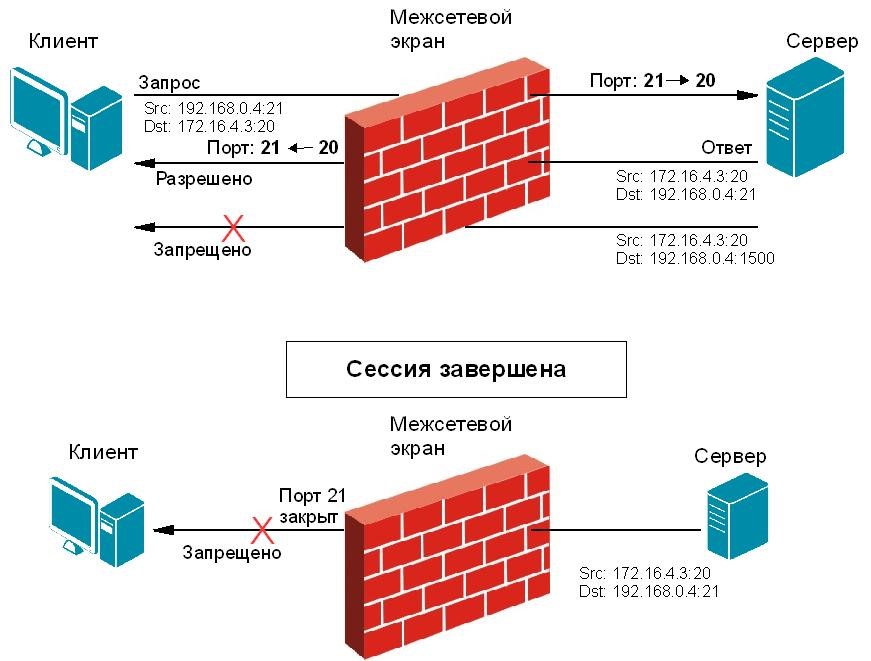

Межсетевой экран (МСЭ) — это устройство обеспечения безопасности сети, которое осуществляет мониторинг входящего и исходящего сетевого трафика и на основании установленного набора правил безопасности принимает решение: пропустить или блокировать конкретный трафик. Межсетевые экраны используются в качестве первой линии защиты сетей уже более 25 лет. Они ставят барьер между защищенными, контролируемыми внутренними сетями, которым можно доверять, и ненадежными внешними сетями, такими как Интернет. Межсетевой экран может быть аппаратным, программным или смешанного типа. Однако атаки могут начинаться и с внутренних узлов - в этом случае, если атакуемый хост расположен в той же сети, трафик не пересечёт границу сетевого периметра, и межсетевой экран не будет задействован.

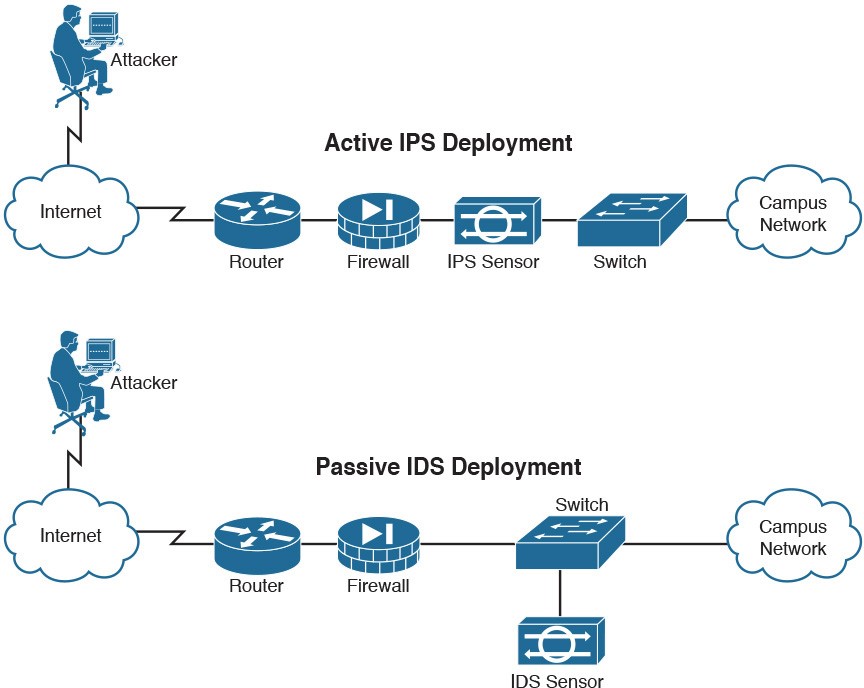

Традиционное выявление атак на уровне сети предполагает сбор и анализ сетевого трафика по определенному набору сигнатур, которые соответствуют известным атакам. Это требует наличия сенсоров (IDS/IPS) на ключевых участках сети, которые пытаются выявить известные плохие паттерны в сетевом трафике. Intrusion Detection System (IDS) — система обнаружения вторжений — программный продукт или устройство, предназначенные для выявления несанкционированной и вредоносной активности в компьютерной сети или на отдельном хосте. Задача IDS — обнаружить проникновение киберпреступников в инфраструктуру и сформировать оповещение безопасности (функций реагирования, например блокировки нежелательной активности, в таких системах нет), которое будет передано в SIEM-систему для дальнейшей обработки. Системы обнаружения угроз отличаются от классических МСЭ, поскольку последние опираются на набор статических правил и просто ограничивают трафик между устройствами или сегментами сети, не отправляя уведомлений. Развитием идеи IDS являются Intrusion Prevention System (IPS, системы предотвращения вторжений), способные не только фиксировать, но и блокировать угрозы. Но по ряду причин данный подход в наше время уже не актуален: во-первых, сигнатуры беспомощны против атак нулевого дня и продвинутых способов маскировок вредоносного кода и каналов управления ботнетами. Во-вторых, современные целенаправленные атаки (APT) способны «обходить» традиционный периметр сети, на котором традиционно устанавливаются сенсоры, и действовать изнутри сети. Внутрисетевое взаимодействие между рабочими станциями и серверами обычно находится вне поля зрения IDS/IPS. Поскольку установка выделенных сенсоров внутри всех сетевых сегментов и мониторинг каждой рабочей станции — технически сложная и финансово затратная задача.

К неклассическим средствам отнесем технологии и системы сетевого мониторинга. Например, Zabbix или Netflow. P.S. Тема еще одной статьи. Мониторинг сети существенно усложнит атаку как вне сети организации, так и внутри ее. Не особо крупные организации часто пренебрегают данным аспектом сетевой безопасности.

Как изучить основы сетей

Здесь вариантов бесчисленное множество:

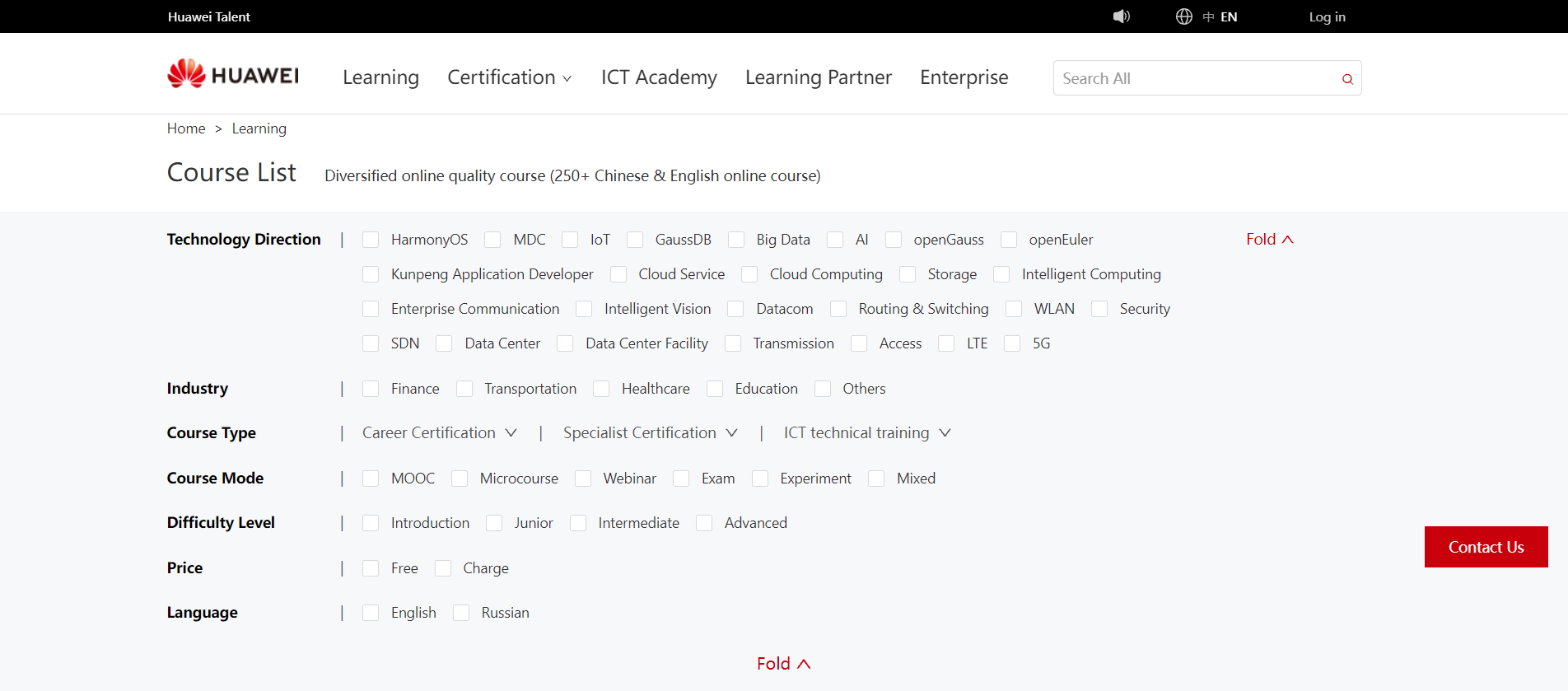

- Официальные курсы от сетевых гигантов – Cisco, Juniper, Huawei (дорого, но очень полезно). Радует то, что Интернет пестрит слитыми курсами. Как на русском, так и на английском. Можно подобрать по различному уровню подготовки, от простого к продвинутому. У Huawei полно бесплатных курсов - https://e.huawei.com/en/talent/#/ . На русском есть в урезанном объеме, но не все. Курсы Juniper на русском не видел.

- Официальная или дополнительная литература от тех же гигантов. В Интернете также можно поискать, без проблем найти в специализированных телеграмм-каналах. Лучше всего изучать иностранную литературу. Увы, они понятнее и подробнее все описывают.

- Статьи в интернете. На хабре их бесконечное количество.

- Youtube-каналы. Визуально все же приятнее воспринимать информацию. Вот список неплохих каналов: https://www.youtube.com/c/Certbros (на английском, но все понятно), https://www.youtube.com/c/linkmeup-podcast/featured (плейлист «сети для самых маленьких», так же есть отдельный блог на хабре, там подробнее).

- И, конечно, вишенка на торте. Легендарные RFC. Как же без многотысячных томов стандартов?

Список можно дополнить, но это именно то, с чем сталкивался лично и что могу порекомендовать.

В качестве заключения хочу сказать, что знание основ сетевых технологий – необходимая база для любого специалиста в области ИБ. Не понимая, как работает сеть, какие протоколы используются, какие сетевые устройства стоят на периметре сети и внутри ее, невозможно должным образом протестировать ее на уязвимости.