- Главная

- Блог

- Информационная безопасность

- OSINT с чего начать: гайд по входу в кибербез в 2025

OSINT с чего начать: гайд по входу в кибербез в 2025

Содержание статьи

- OSINT: Твоя Пошаговая Дорожная Карта от Нуля до Первого Расследования

- Практический Воркшоп: Проводим Первое OSINT-Расследование за 30 Минут

- Арсенал OSINT-Специалиста в 2025: Инструменты, Которые РЕАЛЬНО Работают

- Популярные Вопросы (FAQ)

Эй, пристегнись! Разберемся с OSINT - с чего начать и как не утонуть в информации в 2025 году. Хочешь узнать, как OSINT становится твоим ключом к кибербезопасности? Забудь скучные лекции и тонны воды. Здесь только мясо, хардкор и реальные кейсы.

Думаешь, войти в кибербез сложно? А вот и нет. OSINT — это твой билет. Прямой. Быстрый. И капец какой прибыльный. Готов? Погнали.

OSINT: Твоя Пошаговая Дорожная Карта с Нуля до Первого Расследования

Нужно ли быть спецом по ИБ, чтобы изучать OSINT?

Категорическое НЕТ!

Забудь этот миф раз и навсегда. Пытаться стать "спецом по ИБ" без OSINT — это как учиться писать код, не зная, что такое переменные. Бессмысленно.

Разведка по открытым источникам, или как её ещё называют, Open Source Intelligence — это не просто отдельная дисциплина. Это ФУНДАМЕНТ.

Серьезно. Минимум 50% всей работы в наступательной (Offensive) и проактивной (Proactive) безопасности начинается здесь. Если хочешь погрузиться глубже в мир открытых источников информации – это твой путь.

Пентестер? Твой первый ход — OSINT.

Threat Intelligence аналитик? Начинает с OSINT.

Даже спец по реагированию на инциденты? (Или ты хочешь стать асом в цифровой криминалистике и реагировании на инциденты? Тогда OSINT — твой первый шаг!) Использует OSINT, чтобы понять, что вообще произошло.

OSINT — это не для бывших шпионов. И не для элитных хакеров.

Сегодня это чистая, структурированная методология. Доступная тебе.

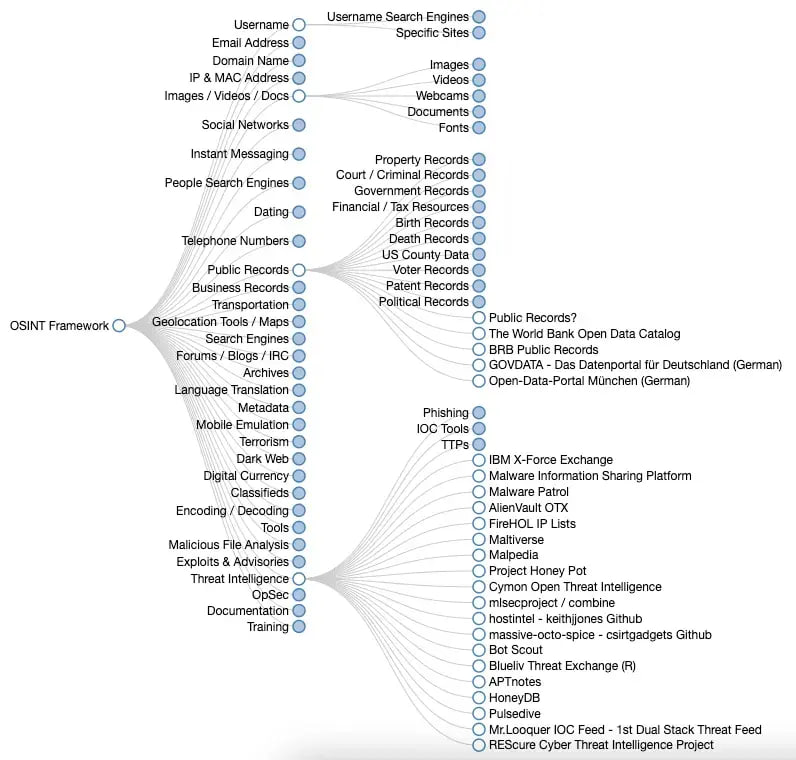

Дело не в коллекции инструментов. Дело в фреймворке. Хочешь понять, как строить непобедимые фреймворки OSINT? Профи от любителя отличает системный подход.

Вот тебе классический цикл OSINT-расследования. Адаптированный для новичка. Запоминай.

- Постановка Задачи (Planning & Direction).

Самый зашкварный этап. 9 из 10 новичков его проваливают.

Твоя цель должна быть конкретной. Измеримой. И, конечно, легальной.

❌ Неправильно: "Узнать всё о компании X". Ты утонешь в данных. Ты забудешь, зачем ты здесь.

✅ Правильно: "Найти все email-адреса сотрудников отдела продаж компании X, опубликованные в открытых источниках, для подготовки учебной фишинговой кампании". Или: "Идентифицировать все внешние веб-серверы компании Y, доступные из интернета, для оценки периметра атаки". Видишь разницу? - Сбор Данных (Collection).

Вот здесь и включаются инструменты. Ты ищешь. В поисковиках. В соцсетях. В репозиториях. В утечках данных. На форумах.

Ключевое слово: "пассивный" сбор. Ты не ломишься к цели. Ты просто собираешь то, что УЖЕ лежит в открытом доступе. - Обработка (Processing).

Собранное — это "сырая руда". Теперь приводи ее в порядок.

Пример: все найденные email-адреса скидываешь в один файл. Убираешь дубликаты. Никнеймы и связанные ресурсы — в таблицу. Порядок! - Анализ (Analysis).

Это магия. Это превращение инфы в разведданные (intelligence). Ищешь связи. Паттерны. Аномалии.

Пример: Нашел emailivan.petrov@company.com. Анализ — это проверить его по HaveIBeenPwned. Если есть утечка — смотришь скомпрометированный пароль. Дальше — проверяешь, не юзает ли Иван Петров вариации этого пароля на корпоративном VPN.

Инфа (email) превратилась в разведданные (потенциальный вектор атаки). Чувствуешь? - Представление Результатов (Dissemination/Reporting).

Финальный аккорд. Отчет. Даже если ты работаешь на себя.

Это может быть простенький mind map в XMind. Или крутой, структурированный отчет в Obsidian с выводами и рекомендациями.

Важно: покажи, что ты нашел.

Этот цикл — твой главный инструмент. Он превращает хаотичный поиск в системную работу. И является основой для карьеры с зарплатой от 100 000 рублей уже на старте. Без шуток.

Практический Воркшоп: Проводим Первое OSINT-Расследование за 30 Минут

Забудь скучную теорию. Прямо сейчас. Проведем мини-расследование. Покажем, как OSINT связан с проактивной защитой (Threat Hunting).

Мы — аналитики безопасности ГИПОТЕТИЧЕСКОЙ компании "Codeby Solutions". Наша миссия: найти потенциальные точки входа для злоумышленников. Используем только открытые источники.

Легенда: В сети поползли слухи. Новая фишинговая кампания нацелена на технологические стартапы. "Codeby" под ударом.

Шаг 1: Поиск Забытых Поддоменов (10 минут)

Злоумышленники обожают "забытые" тестовые сервера. Мы их найдем.

- Инструмент: Google, anubis-db.com.

- Действие:

- Открываешь Google. Вводишь dork:

site:*.codeby.solutions -www.*— все поддомены,-www— исключает основной сайт. - Допустим, ты нашел

test.codeby.solutionsиdev-api.codeby.solutions. - Теперь идем на Anubis-DB. Вводишь

codeby.solutions. Получаешь список всех поддоменов, когда-либо замеченных в сети. Часто там есть то, что уже не индексируется гуглом. Bingo!

- Открываешь Google. Вводишь dork:

Шаг 2: Поиск Утечек Учетных Данных и Секретов (10 минут)

Сотрудники обожают регистрироваться на сторонних сервисах с корпоративной почтой. Взломали сервис? Учетки твоей компании на свободе.

- Инструмент: Google, GitHub.

- Действие:

- Dork для Pastebin:

site:pastebin.com "codeby.solutions" "password" | "pass" | "credentials". Ищем публичные документы с паролями. - На GitHub ищем "секреты", случайно залитые разрабами. В поиске GitHub:

"codeby.solutions" "api_key"или"codeby.solutions" "SECRET_KEY". Удивишься, как часто ключи к AWS или базам данных "хардкодятся" прямо в публичный код. Это золото.

- Dork для Pastebin:

Шаг 3: Профилирование Сотрудников и Подготовка к Социнженерии (10 минут) 🧑💻

Находим сотрудников. Смотрим их цифровой след. Это золотая жила для фишинга.

- Инструмент: LinkedIn, theHarvester (CLI-утилита в Kali Linux).

- Действие:

- LinkedIn: ищешь "Innovatech Solutions", фильтруешь по "Software Engineer", "HR Manager".

- Автоматизация:

theHarvester. Открываешь терминал. Вводишь:theharvester -d codeby.solutions -b linkedin. Он сам соберет имена и должности. Круто? Круто.

Анализ и Выводы (Наш Intelligence): 📊

За 30 минут мы обнаружили:

- Два потенциально заброшенных поддомена:

testиdev-api.test-сервер может иметь дефолтный пароль.dev-api— кучу уязвимостей. Прямой путь к взлому. - На GitHub всплыл фрагмент кода от стажера. В комментарии — ключ к тестовой среде Mailgun. Да, тестовая. Но это кричит о НИЗКОЙ КУЛЬТУРЕ БЕЗОПАСНОСТИ.

- Мы собрали список из 15 сотрудников. Включая 3 HR-менеджеров. Злоумышленник? Создаст фишинговое письмо от "кандидата" с "зараженным" резюме. Хочешь знать, как компании попадаются на крючок фишинга? И отправит им прицельно. Мишень найдена.

Ты спросишь, а где же AI? Он здесь! Современные платформы Threat Intelligence используют ML-модели. Они делают тысячи таких проверок в реальном времени. Анализируют код на секреты. Оценивают тональность сообщений на форумах.

Но логика и отправные точки — те же самые, что мы прошли вручную. Ты только что выполнил работу Junior TI Analyst. Поздравляю!

Арсенал OSINT-Специалиста в 2025: Инструменты, Которые РЕАЛЬНО Работают

Забудь про бесконечные списки из сотни инструментов. Большая часть — хлам. Либо устарела, либо узкоспециализирована.

Твоя задача — освоить 5-7 ключевых, универсальных инструментов. Они закроют 90% твоих задач, как новичка.

Вот твой стартовый набор на 2025 год. Сразу скажу, зачем он нужен пентестеру и аналитику.

1. TheHarvester: Твой Комбайн для Сбора Контактов и Поддоменов

- Что это: Консольная утилита. Собирает email-адреса, имена сотрудников, поддомены, открытые порты. Из кучи публичных источников. Поисковики, PGP-серверы и так далее.

- Как юзать:

theharvester -d target.com -b google,bing,linkedin -l 500 - Для пентестера: Твой первый ход в любой атаке. Получаешь список email'ов для брутфорса или фишинга (

anna.v@target.com). И "карту" инфраструктуры через поддомены (dev.target.com,vpn.target.com). Нашелjira.test.target.com? Джекпот! - Для аналитика: Расследуешь инцидент? "Пробиваешь" домен злоумышленника. Находишь связанные ресурсы или email'ы, которые он использовал.

2. Shodan: Google для Серверов, Камер и Холодильников

- Что это: Поисковик. Но сканирует не веб-сайты. Он сканирует устройства, подключенные к интернету. Серверы. Роутеры. Веб-камеры. Промышленные контроллеры. Да-да, холодильники тоже.

- Как юзать: Запросы прямо в поисковой строке. Пример:

product:"MongoDB" org:"Target Company" port:"27017". - Для пентестера: Ищешь "забытую" инфраструктуру. Можешь найти незащищенные базы данных. Панели управления. RDP-порты, торчащие наружу. Или старые веб-серверы с дырами (например,

apache version:2.2.14). Цель найдена. - Для аналитика: Идентифицируешь C2-серверы (командные центры) ботнета. Есть IP атакующего? Проверяешь в Shodan. Видишь, какие сервисы на нем запущены. Профилируешь злоумышленника.

3. Maltego: Визуализируй Связи, Увидишь Картину Целиком

- Что это: Платформа для визуализации данных. Строит графы связей. Это главная фишка. Не блокнот, а интерактивная карта.

- Как юзать: Начинаешь с одного объекта (домен, email, никнейм). Запускаешь "трансформы" (скрипты). Они автоматически ищут и добавляют на граф связанные объекты.

- Для пентестера: Загружаешь найденные email'ы. Находишь связанные профили в соцсетях. Никнеймы на форумах. Граф наглядно покажет: "главный бухгалтер" и "любительница кошек" с ником

murka1978— это один и тот же человек. Идеально для социальной инженерии. Секреты раскрыты. - Для аналитика: Maltego — твой must-have для сложных инцидентов. Строишь граф атаки. От фишингового домена до IP-адресов C2. Связанные криптокошельки. Никнеймы хакера на теневых форумах. Это и есть профилирование киберпреступников по открытым источникам в действии. Ты видишь всё.

4. SpiderFoot: Твой Личный OSINT-Робот

- Что это: Фреймворк для автоматизации OSINT. Задаешь цель (домен, IP, email). Выбираешь модули (их там 200+). SpiderFoot сам обходит десятки источников. Собирает данные.

- Как юзать: Через веб-интерфейс или CLI. Пример:

sf.py -s target.com -m sfp_dns,sfp_whois,sfp_googledorks,sfp_shodan. - Для пентестера/аналитика: Экономия времени. Пока SpiderFoot пашет (а это может быть несколько часов рутины), ты фокусируешься на анализе. Находишь неочевидные связи. Это твой личный Junior-аналитик. Работает 24/7. Без обеда.

Популярные Вопросы (FAQ) ❓

1. Как законно и этично собирать данные о человеке или компании?

Золотое правило OSINT: работаешь только с ОТКРЫТЫМИ И ОБЩЕДОСТУПНЫМИ данными.

Ты не взламываешь аккаунты. Не используешь брутфорс. Не применяешь малварь. Твоя деятельность пассивна.

Всегда уважай robots.txt сайтов. Читай ToS сервисов.

В РФ: будь мега-осторожен с персональными данными (ФЗ-152).

Для корпоративных расследований? Всегда получай письменное разрешение. Без этого никуда.

2. Можно ли применить навыки OSINT для защиты своего бизнеса?

Абсолютно! Это называется "анализ цифрового следа" (digital footprint analysis).

Ты проводишь OSINT-расследование. Но не на кого-то, а на СВОЮ компанию.

Это позволяет увидеть ее глазами злоумышленника.

Найти утечки данных. Забытые поддомены. "Болтливых" в соцсетях сотрудников. Другие слабые места.

И все это — до того, как их найдут настоящие атакующие.

Это одна из самых востребованных услуг в кибербезе. Серьезно.

3. Как AI и машинное обучение реально меняют OSINT, а не в маркетинговых буклетах?

AI в OSINT — это не волшебная кнопка "найти всё". Забудь.

Его реальная польза в двух областях.

Первое: обработка гигантских объемов неструктурированных данных. Форумы. Соцсети. Телеграм-каналы.

AI выявляет сущности (имена, компании, геолокации). Определяет тональность (например, ищет угрозы).

Второе: противодействие AI-контенту. Обнаружение дипфейков. Сгенерированных текстов. Фейковых профилей.

Это становится критически важным для аналитика. Скоро без этого никуда.

4. Какие инструменты OSINT существуют для новичков, чтобы начать прямо сейчас?

Начни с браузера.

Установи расширения:

Wappalyzer(показывает технологии сайта).Hunter.io(ищет email-адреса, связанные с доменом).Wayback Machine(история сайтов).

Затем освой Google Dorks. Это 80% успеха в веб-поиске.

После этого переходи к онлайн-сервисам:

viewdns.info(для анализа DNS).Shodan.io(для поиска устройств).HaveIBeenPwned.com(для проверки утечек).

Этого набора тебе хватит на первые недели. С головой.

Ты прошел весь путь. От понимания методологии до своего первого виртуального расследования.

Ты увидел: OSINT — это не магия. Это системная работа. Доступная тебе.

Это самый быстрый и прямой путь. Войти в практическую кибербезопасность.

И уже через год. Претендовать на зарплату в 150 000+ рублей. Это не шутка. Это реальность.

Хватит собирать обрывки знаний. Из десятков статей и устаревших видео.

Чтобы превратить этот навык в профессию. Нужна система. Практика на реальных кейсах. Наставничество от тех, кто уже в деле.

На нашем курсе "OSINT: разведка по открытым источникам" от Codeby School мы не просто даем инструменты. Мы ставим тебе мышление аналитика. Учим строить сложные графы связей в Maltego. Автоматизировать рутину с помощью SpiderFoot. И готовить отчеты, которые ценятся работодателями.

Начни свой путь в кибербезопасность с навыка, который востребован здесь и сейчас, и ты больше не будешь задаваться вопросом, OSINT с чего начать. А теперь твой ход. 💥