- Главная

- Блог

- Информационная безопасность

- Кейс СДЭК: как это было? Обзор, ответственность и последствия

Кейс СДЭК: как это было? Обзор, ответственность и последствия

Утром 26 мая на своей странице во «Вконтакте» СДЭК сообщил о возникших проблемах. Компания заявила, что приостановила процесс доставки посылок по "техническим причинам". Для предотвращения возможных ошибок в адресах доставки было решено не прибегать к ручной обработке заказов. Пункты выдачи, как заверили в курьерской службе, продолжат работу в обычном режиме.

Однако к 27 мая ситуация ухудшилась: сайт компании перестал открываться, и служба приостановила прием и выдачу заказов. В ночь на 28 мая СДЭК объявил, что служба пока не готова возобновить обслуживание, ссылаясь на «обширный технический сбой», не уточнив деталей.

По информации ТАСС, директор по коммуникациям СДЭК Миша Берггрен сообщил ТАСС, что логистический оператор планирует возобновить выдачу отправлений в своих пунктах выдачи заказов не позднее среды, 29 мая. "ПВЗ СДЭК восстановят выдачу отправлений не позднее завтрашнего дня, 29 мая. Мы работаем над полным возобновлением обслуживания, но также заготовили и резервные схемы", - заявил Берггрен.

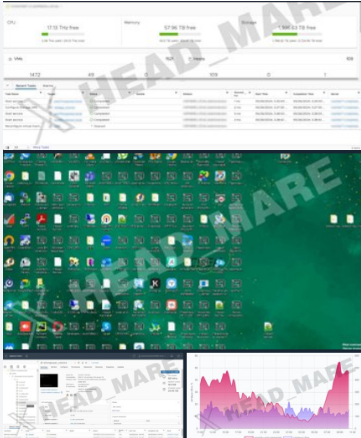

Тем временем хакерская группировка Head Mare взяла на себя ответственность за инцидент, заявив, что использовала для взлома вирус-шифровальщик. В ночь на 28 мая хакеры опубликовали скриншоты, утверждая, что они проникли в систему компании. Они также «передали привет» компании по управлению цифровыми рисками Bi.Zone, которая консультирует СДЭК по вопросам кибербезопасности. Подлинность скриншотов пока не подтверждена, но опубликованные данные указывают на серьезность инцидента.

Детали атаки

Head Mare - международная группа хакеров, весьма ангажированная политически и неоднократно заявлявшая, что именно они стоят за атаками на АО "Уралвагонзавод", ООО "Русснефть", ООО "Галактика", АО НПО "Высокоточные системы и технологии". В своем аккаунте в сети Х(бывший Twitter) они заявляют, что резервные копии СДЭК были зашифрованы из-за действий вируса-шифровальщика.

"Решения ваших бед не существует, даже не пытайтесь. Клиенты СДЭК, не жалуйтесь. Посылки отменяются на неопределенное время."

Тем не менее, некоторые специалисты области ИБ высказывают сомнения в способности группировки к взлому. Так это или нет, покажет дальнейшее расследование инцидента.

Хакеры из группы Head Mare использовали вирус-шифровальщик для взлома системы СДЭК. Этот тип вредоносного ПО шифрует данные и может скрывать резервные копии, лишая компанию доступа к информации. Атака привела к полной остановке работы компании. Хакеры могли начать атаку через зараженное устройство, целевую атаку на веб-узел или уязвимость в библиотеке с открытым кодом, используемой в программном обеспечении или через иные способы.

На опубликованных хакерами скриншотах видны якобы внутренние системы компании, что указывает на глубокое проникновение в инфраструктуру СДЭК. Хакеры заявили, что система безопасности компании была слабой и легко была скомпрометирована.

Последствия кибератаки: репутационные и финансовые потери

Кибератака вызвала нарушение нормальной работы сервисов СДЭК. Восстановление данных зависит от типа вируса: если он известен, возможно, для него уже создана программа-декриптор. Однако если декриптора нет, а резервные копии повреждены, восстановление данных уже практически невозможно. Ущерб от сбоя может составить от 0,3 до 1 миллиарда рублей, без учета упущенной выгоды — около 300-400 миллионов рублей. Средняя дневная выручка СДЭК составляет около 192 миллионов рублей.

Генеральный директор «Infoline-аналитики» Михаил Бурмистров подчеркивает, что длительный сбой несет серьезные репутационные потери. Партнеры и клиенты могут потерять доверие к компании, что в свою очередь приведет к снижению доли рынка. Если проблема не будет решена в ближайшие дни, последствия могут быть весьма ощутимыми для бизнеса СДЭК.

Для тех, кто хочет глубже понять, как противостоять киберугрозам и проводить расследования инцидентов, Академия Кодебай предлагает курс «Цифровая криминалистика и реагирование на инциденты ОС Linux (DFIR)». Этот курс поможет вам освоить все необходимые навыки для эффективного мониторинга, расследования и реагирования на инциденты в системе Linux.

Роль резервных копий

Head Mare утверждает, что СДЭК сохраняла и хранила резервные копии данных лишь раз в полгода. Специалисты по кибербезопасности отмечают, что в крупных компаниях резервные копии обновляются ежедневно, и восстановление из них занимает несколько часов. Если у СДЭК действительно отсутствуют актуальные резервные копии, процесс восстановления может затянуться.

По словам Федора Дбара, коммерческого директора компании «Код безопасности», отсутствие резервных копий и декрипторов заставит специалистов анализировать вирус и подбирать ключ дешифровки вручную, что может занять длительное время.

Как избежать подобных атак?

Инцидент с компанией СДЭК демонстрирует, насколько разрушительными могут быть кибератаки и как важно принимать меры для защиты данных и систем. Вот несколько рекомендаций по предотвращению подобных атак:

- Регулярное обновление и патчинг систем

Устаревшее программное обеспечение часто содержит ошибки, которые могут быть использованы хакерами. Регулярное обновление и патчинг всех программных продуктов является одной из основных мер предосторожности. - Использование современных антивирусных и антишпионских программ

Современные антивирусные решения могут обнаруживать и блокировать вредоносное ПО до того, как оно нанесет вред. Важно регулярно обновлять базы данных антивирусных программ и проводить полное сканирование системы. - Регулярное создание резервных копий данных

Ежедневное создание резервных копий критически важных данных и их хранение в защищенном и изолированном месте позволяет быстро восстановить информацию в случае атаки. Важно проверять и тестировать резервные копии на предмет их восстановления. - Сегментация сети

Разделение корпоративной сети на сегменты и ограничение доступа к критическим системам и данным минимизирует последствия возможного взлома. Если один сегмент сети будет скомпрометирован, остальная часть останется защищенной. - Мониторинг и анализ активности в сети

Использование систем обнаружения вторжений (IDS) и систем предотвращения вторжений (IPS) позволяет своевременно обнаружить подозрительную активность в сети и принять меры для предотвращения атаки. - Обучение сотрудников

Большинство кибератак начинается с фишинговых писем и других методов социальной инженерии. Обучение сотрудников распознаванию подозрительных сообщений и действий поможет предотвратить успешные атаки. - Проведение регулярных аудитов безопасности

Регулярные аудиты и тестирование на проникновение помогают выявить уязвимости в системе безопасности и устранить их до того, как ими смогут воспользоваться злоумышленники. - Сотрудничество с экспертами по кибербезопасности

онсультирование с профессионалами в области кибербезопасности помогает развивать и внедрять передовые методы защиты и реагирования на угрозы. - Создание полноценного отдела для предотвращения подобных угроз и поддержание квалификации его сотрудников на высоком уровне.

Чтобы быть уверенными в безопасности данных и систем вашей компании, необходимы квалифицированные специалисты по информационной безопасности. Академия Кодебай предлагает курс «Специалист центра мониторинга инцидентов информационной безопасности (SOC)», который поможет вам освоить все необходимые навыки для эффективного мониторинга и реагирования на киберинциденты.

Заключение

Кибератаки, подобные той, что была предпринята в отношении СДЭК, не всегда означают, что защита организации была слабой или недостаточной. Хакеры часто опережают защитные технологии, ведь взломать систему проще, чем её защитить. Для того, чтобы минимизировать репутационные риски, риски потери и кражи данных, важно регулярно проводить пентесты, которые:

а) Выявят существующие уязвимости

б) Проверят эффективность защитных мер

в) Проверят соответствие государственным и прочим нормативным требованиям

г) Проверят осведомленность сотрудников в сфере информационной безопасности

д) Минимизируют финансовые потери

е) Укрепят доверие клиентов и партнеров

Обращайтесь в Codeby Pentest, центр компетенций, специализирующийся на анализе защищенности информационных систем и тестированию на проникновение - для повышения уровня безопасности предприятия до самых высоких стандартов отрасли.

“Команда СДЭК приносит искренние извинения всем клиентам” - понятно, что для компании любой публичный пиар полезен. Но сотрудникам служб информационной безопасности, специалистам всех линий SOC не позавидуешь. Расследование инцидента, а так перестройка инфраструктуры и устранение уязвимостей потребует серьезных вложений средств, времени и своевременного пентеста инфраструктуры и Веб.