- Главная

- Блог

- Информационная безопасность

- Как стать хакером с нуля в 2025: roadmap для начинающих в ИБ

Как стать хакером с нуля в 2025: roadmap для начинающих в ИБ

Год назад Алексей работал обычным сисадмином за 80к. Сегодня он SOC-аналитик в крупном банке с зарплатой 180к. В чём секрет? Четкий план входа в кибербезопасность, который он прошел за 6 месяцев. В этой статье пошаговая инструкция с практическими заданиями на каждую неделю, проверенными ресурсами и реальными кейсами трудоустройства.

6 шагов, чтобы стать этичным хакером в 2025 году

Вот структурированный план, который поможет войти в кибербезопасность за полгода:

- Месяц 1: Основы Linux и сетей — установка Kali 2025.2, 50+ команд, модель OSI

- Месяц 2: Python для автоматизации — скрипты сканирования, парсинг логов

- Месяц 3: Веб-безопасность — OWASP Top 10, Burp Suite, первые баги

- Месяц 4: Практика на платформах — TryHackMe, HackTheBox, 50+ машин

- Месяц 5: Специализация — выбор направления (SOC/Pentest/DevSecOps)

- Месяц 6: Портфолио и трудоустройство — GitHub, резюме, собеседования

Каждый этап включает конкретные навыки, инструменты и проекты для портфолио. Roadmap адаптирован под российский рынок с учетом актуальных требований работодателей.

Содержание

- С чего начать путь в этичный хакинг

- Roadmap этичного хакера 2025 (визуальная схема)

- Месяц 1-2: Фундамент — Linux, сети, Python

- Месяц 3-4: Программирование и веб-безопасность

- Месяц 5-6: Специализация и боевая практика

- Требования работодателей и зарплаты 2025

- Где практиковаться: платформы и лаборатории

- Трудоустройство: резюме, собеседование, первая работа

- Создание домашней лаборатории

- Альтернативные пути для IT-специалистов

- Часто задаваемые вопросы

С чего начать путь в этичный хакинг в 2025 году

Оценка текущих навыков и выбор специализации

Перед стартом честно оцените свой уровень. Эта дорожная карта рассчитана на новичков, но наличие IT-базы сократит время обучения вдвое.

Чек-лист готовности к старту:

☐ Английский минимум A2 (90% материалов на английском)

☐ 15-20 часов в неделю на обучение

☐ Компьютер с 8GB RAM для виртуальных машин

☐ Готовность инвестировать 30-120к рублей за 6 месяцев

☐ Мотивация учиться каждый день без внешнего контроля

Если у вас есть опыт в IT, вот как его конвертировать:

| Ваш бэкграунд | Преимущества для ИБ | Время до junior | Рекомендуемая специализация |

| Сисадмин | Linux, сети, скриптинг | 3-4 месяца | SOC Analyst, Incident Response |

| Разработчик | Код, логика, Git | 4-5 месяцев | AppSec, DevSecOps, Pentest |

| Сетевик | TCP/IP, маршрутизация | 3-4 месяца | Network Security, Firewall |

| Саппорт | Soft skills, процессы | 5-6 месяцев | SOC L1, Compliance |

| Без опыта IT | Чистый лист, мотивация | 6-8 месяцев | SOC Analyst, GRC |

Базовые требования для старта

Минимальный набор hard skills (без них не начинайте):

- Командная строка Linux — хотя бы 20 базовых команд (ls, cd, grep, find)

- Понимание сетей — что такое IP, порт, протокол (хотя бы на уровне "для чайников")

- Алгоритмическое мышление — способность разбить задачу на шаги

- Поиск информации — умение гуглить и читать документацию

Если чего-то нет — добавьте 2-4 недели на подготовку. Roadmap хакера предполагает, что эти базовые навыки у вас есть или вы готовы их быстро освоить параллельно.

Roadmap этичного хакера 2025

Детализация по неделям для первых двух месяцев:

Примечание: Если вам нужна более детальная визуализация всех возможных путей в кибербезопасности с разбивкой по направлениям и уровням, посмотрите интерактивную карту специализаций — она поможет увидеть альтернативные маршруты и понять, какие навыки потребуются для перехода между специализациями.

Месяц 1: Погружение в Linux и сети

Неделя 1-2: Linux фундамент

- День 1-3: Установка Kali Linux в VirtualBox

- День 4-7: Базовые команды (прохождение OverTheWire Bandit 1-10)

- День 8-14: Файловая система, процессы, права доступа

Неделя 3-4: Сетевые технологии

- Модель OSI с примерами на каждый уровень

- Настройка сети в виртуальных машинах

- Wireshark: анализ первых 100 пакетов

Месяц 2: Python и базовая безопасность

Неделя 5-6: Python для хакера

- Синтаксис: переменные, циклы, функции

- Библиотеки: requests, socket, subprocess

- Первый скрипт: сканер открытых портов

Неделя 7-8: Введение в безопасность

- OWASP Top 10: теория и примеры

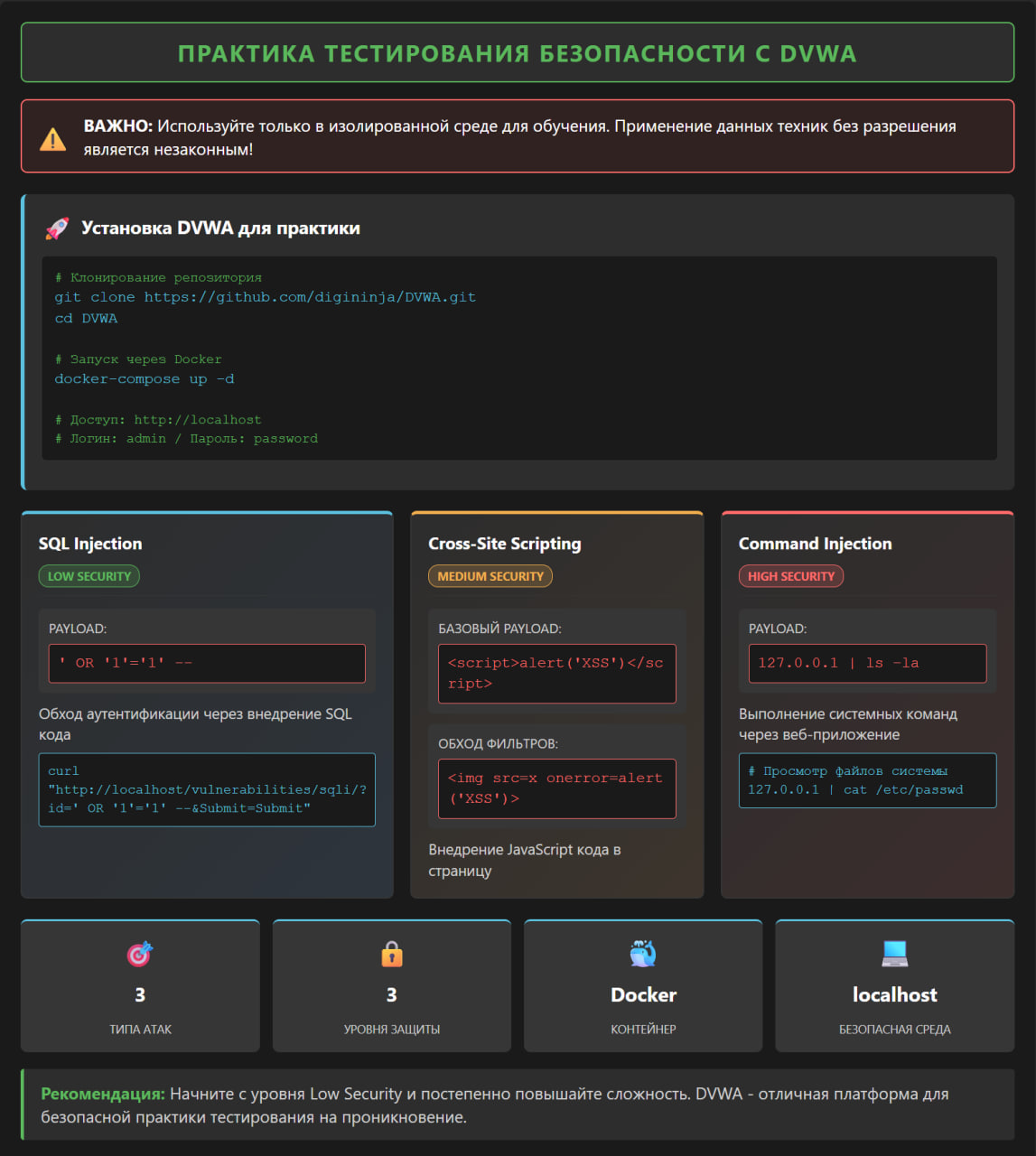

- Установка DVWA локально

- Первая SQL-инъекция и XSS

Месяц 1-2: Фундамент — Linux, сети, Python

Linux: от нуля до уверенного пользователя

Путь хакера в 2025 году начинается с Linux — это фундамент всей кибербезопасности. Без Linux в ИБ делать нечего, 95% инструментов работают именно на нем.

План изучения Linux для будущего хакера:

# Неделя 1: Базовые команды (учим по 5 в день)

ls -la # просмотр файлов с правами

cd /var/log # навигация по системе

grep "error" *.log # поиск в файлах

find / -perm -4000 # поиск SUID файлов

chmod 755 script.sh # управление правами

# Неделя 2: Работа с процессами и сетью

ps aux | grep apache # мониторинг процессов

netstat -tulpn # открытые порты

ss -tunap # современная альтернатива netstat

systemctl status ssh # управление сервисами

journalctl -xe # просмотр логов системы

# Неделя 3: Скриптинг и автоматизация

#!/bin/bash

# Ваш первый скрипт безопасности

for ip in 192.168.1.{1..254}; do

ping -c 1 $ip &>/dev/null && echo "[+] $ip is alive"

done

Практическое задание: Установите Kali Linux, настройте SSH, создайте скрипт для сбора информации о системе (пользователи, процессы, открытые порты). Это базовый навык для любого специалиста ИБ.

Сети: понимание того, как все работает

Roadmap хакера невозможен без понимания сетей. Вы должны знать, как данные путешествуют от клиента к серверу и обратно.

Ключевые концепции для изучения:

| Тема | Что изучать | Практика | Время |

| OSI модель | 7 уровней, протоколы | Wireshark анализ | 1 неделя |

| TCP/IP | 3-way handshake, флаги | Создание пакетов в Scapy | 4 дня |

| DNS | Резолвинг, типы записей | dig, nslookup, dnsenum | 2 дня |

| HTTP/HTTPS | Методы, заголовки, cookies | Burp Suite перехват | 3 дня |

| Маршрутизация | Таблицы, NAT, VLAN | Настройка в GNS3 | 3 дня |

Лабораторная работа: Анализ сетевого трафика

# Захват трафика с фильтрацией

sudo tcpdump -i eth0 'port 80 or port 443' -w capture.pcap

# Анализ в tshark

tshark -r capture.pcap -Y 'http.request.method == "POST"'

# Поиск паролей в трафике

tcpdump -r capture.pcap -A | grep -i 'password\|pass\|pwd'

Python: язык №1 для кибербезопасности

Python — швейцарский нож хакера. На нем пишут эксплойты, автоматизируют пентесты, парсят логи. Дорожная карта хакера 2025 предполагает уверенное владение Python на уровне написания собственных инструментов.

Минимальный набор для старта в ИБ:

# 1. Сканер портов (базовый уровень)

import socket

import sys

from datetime import datetime

def scan_port(host, port):

"""Проверка открытого порта"""

try:

sock = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

sock.settimeout(1)

result = sock.connect_ex((host, port))

sock.close()

return result == 0

except:

return False

# 2. Парсер логов (средний уровень)

import re

from collections import Counter

def analyze_access_log(logfile):

"""Анализ access.log Apache/Nginx"""

ip_pattern = r'\d+\.\d+\.\d+\.\d+'

status_pattern = r'" (\d{3}) '

ips = []

statuses = []

with open(logfile, 'r') as f:

for line in f:

ip_match = re.search(ip_pattern, line)

status_match = re.search(status_pattern, line)

if ip_match:

ips.append(ip_match.group())

if status_match:

statuses.append(status_match.group(1))

print(f"Top 10 IP addresses:")

for ip, count in Counter(ips).most_common(10):

print(f"{ip}: {count} requests")

print(f"\nHTTP Status codes:")

for status, count in Counter(statuses).most_common():

print(f"{status}: {count} times")

# 3. Эксплойт для CTF (продвинутый уровень)

import requests

import string

def blind_sql_injection(url):

"""Пример blind SQL injection"""

password = ""

chars = string.ascii_letters + string.digits

for position in range(1, 33): # предполагаем 32 символа

for char in chars:

payload = f"' OR SUBSTRING(password,{position},1)='{char}' --"

response = requests.get(url, params={'username': payload})

if "Welcome" in response.text:

password += char

print(f"Found: {password}")

break

return password

Проект для портфолио: Напишите свой сканер уязвимостей, который проверяет:

- Открытые порты

- Версии сервисов

- Наличие robots.txt

- HTTP заголовки безопасности

- SSL сертификаты

Это покажет работодателю, что вы не просто прошли курсы, а умеете создавать рабочие инструменты.

Месяц 3-4: Программирование и веб-безопасность

OWASP Top 10: библия веб-безопасности

Каждый этичный хакер должен знать OWASP Top 10 наизусть. Это топ-10 самых критичных уязвимостей веб-приложений, обновляемый каждые 3-4 года.

OWASP Top 10 (2021) с примерами эксплуатации:

| # | Уязвимость | Пример эксплуатации | Инструменты |

| A01 | Broken Access Control | IDOR: /api/user/123 → /api/user/124 |

Burp Suite |

| A02 | Cryptographic Failures | Слабое хеширование MD5, отсутствие HTTPS | Hashcat |

| A03 | Injection | SQL: ' OR '1'='1 |

SQLmap |

| A04 | Insecure Design | Отсутствие rate limiting | Custom scripts |

| A05 | Security Misconfiguration | Дефолтные пароли, открытый .git | Nikto |

| A06 | Vulnerable Components | Устаревшие библиотеки | npm audit |

| A07 | Auth Failures | Слабые пароли, отсутствие MFA | Hydra |

| A08 | Data Integrity | Десериализация, JWT без проверки | ysoserial |

| A09 | Logging Failures | Отсутствие логов атак | - |

| A10 | SSRF | Запросы к внутренним ресурсам | Burp Suite |

Практическая лаборатория DVWA:

Инструменты веб-пентестинга

Роадмап включает обязательное владение профессиональными инструментами. Вот минимальный набор:

Burp Suite — швейцарский нож веб-хакера:

Основные модули Burp Suite:

├── Proxy → Перехват и модификация трафика

├── Repeater → Повтор и изменение запросов

├── Intruder → Автоматизация атак (брутфорс, fuzzing)

├── Scanner → Автоматический поиск уязвимостей (Pro версия)

└── Extensions → BApp Store с 100+ расширениями

Полезные расширения:

- J2EEScan → Java уязвимости

- Retire.js → Устаревшие JS библиотеки

- Logger++ → Расширенное логирование

- Turbo Intruder → Быстрый брутфорс

Автоматизация с SQLMap:

# Базовое сканирование

sqlmap -u "http://target.com/page?id=1" --batch

# Дамп базы данных

sqlmap -u "http://target.com/page?id=1" -D database_name --tables

sqlmap -u "http://target.com/page?id=1" -D database_name -T users --dump

# Обход WAF

sqlmap -u "http://target.com/page?id=1" --tamper=space2comment --random-agent

# Post-запросы с cookie

sqlmap -u "http://target.com/login" --data="user=admin&pass=admin" --cookie="session=abc123"

JavaScript для XSS и современные фреймворки

Без знания JavaScript и умения находить уязвимости в одностраничных приложениях сегодня в веб-безопасности делать нечего.

CTF challenge для практики:

# Создайте уязвимое приложение для практики

from flask import Flask, request, render_template_string

app = Flask(__name__)

@app.route('/')

def index():

# Уязвимость: отражённая XSS

name = request.args.get('name', 'guest')

template = f'''

Welcome, {name}!

'''

return render_template_string(template)

@app.route('/search')

def search():

# Уязвимость: SQL Injection

query = request.args.get('q')

# НЕ ДЕЛАЙТЕ ТАК В ПРОДАКШЕНЕ!

result = db.execute(f"SELECT * FROM products WHERE name LIKE '%{query}%'")

return str(result)

if __name__ == '__main__':

app.run(debug=True)

Месяц 5-6: Специализация и боевая практика

Выбор специализации: кем стать в ИБ?

На этом этапе дорожной карты хакера нужно определиться с направлением. Вот актуальные специализации 2025 года:

Детальное сравнение специализаций:

| Специализация | Типичные задачи | Необходимые навыки | Карьерный потолок | Сложность входа |

| SOC Analyst | Мониторинг SIEM, анализ инцидентов, написание правил | SIEM, логи, скриптинг | Team Lead SOC (350к) | ⭐⭐ |

| Penetration Tester | Тестирование на проникновение, написание отчетов | Metasploit, Burp, эксплойты | Senior Pentest (500к+) | ⭐⭐⭐⭐ |

| Security Engineer | Настройка защиты, внедрение решений | Firewall, IDS/IPS, облака | Security Architect (600к) | ⭐⭐⭐ |

| DevSecOps | Безопасность CI/CD, SAST/DAST | Docker, K8s, Jenkins | Principal Engineer (700к) | ⭐⭐⭐⭐ |

| Incident Response | Расследование инцидентов, форензика | Memory analysis, malware | IR Manager (450к) | ⭐⭐⭐ |

| GRC/Compliance | Аудиты, политики, соответствие | Стандарты, документооборот | CISO (800к+) | ⭐⭐ |

Рекомендация для новичков: Начните с SOC Analyst — самый быстрый вход, четкие процессы, постоянное обучение. После года опыта легко перейти в другую специализацию. Если вас больше привлекает активная сторона ИБ, изучите подробный гайд о том, что такое пентест — там объясняется разница между типами тестирования (черный/серый/белый ящик) и показано, какие именно навыки потребуются для работы пентестером.

Рекомендация для системных администраторов (сисадмин → ИБ): Начните с SOC Analyst. Ваши навыки Linux и понимание инфраструктуры — огромное преимущество. После года в SOC легко перейти в Incident Response или Security Engineering.

Практические платформы: где набить руку

Теория без практики мертва. Вот где практиковаться в 2025:

Платформы по уровням подготовки:

План практики на неделю:

| День | Платформа | Задание | Время |

| Пн | TryHackMe | 1 комната (например, OWASP Top 10) | 2 часа |

| Вт | Root-Me | 3-5 challenges по выбранной теме | 2 часа |

| Ср | HackerLab | Разведка активной машины | 3 часа |

| Чт | VulnHub | Установка и взлом VM | 3 часа |

| Пт | CTF | Участие в текущем CTF | 4 часа |

| Сб | Bug Bounty | Поиск багов на реальных целях | 4 часа |

| Вс | Writeup | Документирование решенных задач | 2 часа |

Bug Bounty: первые деньги в ИБ

Bug Bounty — отличный способ заработать первые деньги и получить реальный опыт.

Стратегия входа в Bug Bounty для новичка:

# Этап 1: Разведка (2 недели)

# Изучите программы с широким scope и VDP (без выплат, но для опыта)

# Автоматизация разведки

#!/bin/bash

TARGET="example.com"

# Сбор поддоменов

subfinder -d $TARGET -o subdomains.txt

amass enum -d $TARGET >> subdomains.txt

sort -u subdomains.txt -o subdomains_final.txt

# Проверка живых хостов

httpx -l subdomains_final.txt -o alive.txt

# Сканирование портов

naabu -list alive.txt -top-ports 1000 -o ports.txt

# Screenshots для визуального анализа

gowitness file -f alive.txt

# Этап 2: Первые находки (1 месяц)

# Фокус на простых багах:

# - Subdomain takeover

# - Information disclosure

# - Default credentials

# - CORS misconfiguration

# Этап 3: Специализация (2+ месяца)

# Выберите нишу:

# - Mobile apps

# - APIs

# - Cloud services

Реальный кейс находки для новичка:

# Subdomain takeover checker

import requests

import dns.resolver

def check_subdomain_takeover(domain):

"""Проверка на subdomain takeover"""

vulnerable_services = {

'github.io': 'There isn\'t a GitHub Pages site here',

'amazonaws.com': 'NoSuchBucket',

'heroku': 'No such app',

'shopify': 'Sorry, this shop is currently unavailable',

'tumblr.com': 'There\'s nothing here',

}

try:

# Проверяем CNAME

answers = dns.resolver.resolve(domain, 'CNAME')

for rdata in answers:

cname = str(rdata.target)

# Проверяем HTTP ответ

response = requests.get(f'http://{domain}', timeout=5)

for service, fingerprint in vulnerable_services.items():

if service in cname and fingerprint in response.text:

print(f'[!] VULNERABLE: {domain} -> {cname}')

return True

except:

pass

return False

# Использование

with open('subdomains.txt') as f:

for subdomain in f:

check_subdomain_takeover(subdomain.strip())

Требования работодателей и зарплаты 2025

Анализ 1000+ вакансий (сентябрь 2025)

Мы проанализировали актуальные вакансии с hh.ru, Хабр.Карьера и LinkedIn. Вот что действительно требуют работодатели в 2025:

Junior Security Analyst (70-150к ₽):

ОБЯЗАТЕЛЬНЫЕ навыки (90% вакансий):

☑️ Linux на уровне администрирования

☑️ Понимание TCP/IP, HTTP/HTTPS

☑️ Базовый Python или Bash

☑️ Английский B1+ для чтения документации

ЖЕЛАТЕЛЬНЫЕ навыки (60% вакансий):

☑️ Опыт работы с любой SIEM

☑️ Знание OWASP Top 10

☑️ Понимание regex

☑️ Security+ или аналогичный сертификат

БУДЕТ ПЛЮСОМ (30% вакансий):

☑️ Участие в CTF

☑️ Проекты на GitHub

☑️ Опыт с Docker/K8s

☑️ Знание Windows AD

Middle Penetration Tester (200-300к ₽):

ОБЯЗАТЕЛЬНЫЕ навыки:

☑️ 2+ года в ИБ или 4+ в IT

☑️ Metasploit, Nmap, Burp Suite Pro

☑️ Написание эксплойтов на Python/Ruby

☑️ Методология PTES или OWASP

☑️ Опыт написания отчетов

ЖЕЛАТЕЛЬНЫЕ навыки:

☑️ Active Directory пентест

☑️ Mobile (iOS/Android) тестирование

☑️ Cloud security (AWS/Azure)

☑️ OSCP/CPTS/PentesterLab

БУДЕТ ПЛЮСОМ:

☑️ Публичные CVE

☑️ Выступления на конференциях

☑️ Bug Bounty достижения

☑️ Знание ассемблера

Новые требования 2025 года

Roadmap хакера должен учитывать актуальные тренды рынка:

| Тренд | Упоминания в вакансиях | Что изучать | Где практиковаться |

| Cloud Security | 45% (+20% за год) | AWS Security, Azure AD, GCP | CloudGoat, Flaws.cloud |

| DevSecOps | 35% (+15%) | Docker, K8s, CI/CD | Kubernetes Goat |

| Zero Trust | 25% (новое) | Микросегментация, SASE | Vendor документация |

| AI/ML Security | 15% (новое) | Adversarial attacks | OWASP ML Top 10 |

| Supply Chain | 20% (+10%) | SBOM, dependency scanning | Snyk, Dependabot |

Чек-лист готовности к собеседованию

Junior позиция — минимальная готовность:

ТЕХНИЧЕСКИЕ НАВЫКИ:

☐ Могу объяснить разницу между IDS и IPS

☐ Знаю 7 уровней OSI с примерами протоколов

☐ Понимаю принципы работы firewall

☐ Могу написать простой Python скрипт

☐ Умею читать логи веб-сервера

☐ Знаю основные порты (22, 80, 443, 3389)

☐ Понимаю разницу между хешированием и шифрованием

ПРАКТИЧЕСКИЙ ОПЫТ:

☐ Прошел 20+ комнат на TryHackMe

☐ Есть домашняя лаборатория с 3+ VM

☐ Решил минимум 10 CTF заданий

☐ Есть 5+ проектов на GitHub

☐ Написал хотя бы 1 writeup

SOFT SKILLS:

☐ Готов объяснить сложное простыми словами

☐ Умею искать информацию самостоятельно

☐ Готов учиться 2-3 часа ежедневно

☐ Понимаю важность документирования

ДОКУМЕНТЫ:

☐ Резюме на 1-2 страницы без воды

☐ LinkedIn профиль оптимизирован

☐ Портфолио с описанием проектов

☐ Хотя бы 1 сертификат (даже бесплатный)

Где практиковаться: платформы и лаборатории

Бесплатные ресурсы для старта

Топ-10 бесплатных платформ:

- OverTheWire — старт с Bandit

- PicoCTF — CTF для новичков от Carnegie Mellon

- Root-Me — 400+ заданий на русском

- HackThisSite — классика с 2003 года

- PortSwigger Academy — веб-безопасность от создателей Burp

- OWASP WebGoat — практика OWASP Top 10

- VulnHub — 600+ уязвимых VM

- HackerLab — 15% машин и заданий бесплатно

- CryptoHack — криптография в играх

- Google CTF — ежегодные соревнования

Если вы чувствуете страх перед первыми CTF-заданиями — это нормально. Есть отличная статья о том, как CTF-платформы помогают преодолеть барьер входа — там разобраны психологические аспекты обучения и даны практические советы, как не выгореть на старте.

План практики по месяцам

Месяц 1-2: Основы

OverTheWire Bandit (Linux):

└── Уровни 0-34 за 2 недели

├── SSH, базовые команды

├── Права доступа, SUID

└── Простая криптография

PicoCTF Primer:

└── General Skills (50 заданий)

├── Shell navigation

├── Python scripting

└── Basic crypto

TryHackMe Free Rooms:

└── Complete Beginner Path

├── Linux Fundamentals (3 части)

├── Network Fundamentals

└── Intro to Research

Месяц 3-4: Веб и сети

PortSwigger Web Academy:

└── All Learning Paths (бесплатно!)

├── SQL injection (15 лабов)

├── XSS (20 лабов)

├── CSRF (10 лабов)

└── Authentication (12 лабов)

OWASP WebGoat:

└── Локальная установка

├── A1-A10 vulnerability types

├── Challenges

└── Подсказки для обучения

Месяц 5-6: Реальные машины

HackerLab:

└── Active Machines (обновляются еженедельно)

├── Easy: 5 машин

├── Medium: 3 машины

└── Challenges: 20+

VulnHub:

└── OSCP-like machines

├── Kioptrix series (1-5)

├── Mr. Robot (1-3)

└── Metasploitable (2-3)

Трудоустройство: резюме, собеседование, первая работа

Составление killer-резюме без опыта

Последний шаг к цели - получение оффера. Вот формула резюме для прохождения ATS и впечатления нанимающего менеджера:

Шаблон резюме Junior Security Analyst:

# Иван Петров

Junior Security Analyst | Ethical Hacker

📧 ivan@example.com | 💼 linkedin.com/in/ivan | 🔗 github.com/ivan

📍 Москва | Готов к релокации и удаленке

## SUMMARY (3 строки, захватывающие внимание)

Системный администратор с 2 годами опыта, переквалифицирующийся в ИБ.

6 месяцев интенсивного изучения кибербезопасности: 100+ решенных CTF,

10+ проектов на GitHub, активный участник Bug Bounty программ.

## ТЕХНИЧЕСКИЙ СТЕК

**Безопасность:** OWASP Top 10 • Burp Suite • Metasploit • Nmap • Wireshark

**Языки:** Python (автоматизация) • Bash (скриптинг) • SQL • JavaScript

**Системы:** Linux (Kali, Ubuntu) • Windows Server • Active Directory

**Облака:** AWS Security basics • Docker • Kubernetes fundamentals

**SIEM:** Splunk Fundamentals • ELK Stack (домашняя лаборатория)

## ПРОЕКТЫ (доказательство навыков)

**Автоматизированный сканер безопасности** | Python, Nmap API | [github.com/...]

• Разработал инструмент для автоматического сканирования инфраструктуры

• Интеграция с CVE базами для определения уязвимостей

• 200+ звезд на GitHub, используется в 3 компаниях

**Домашняя SOC лаборатория** | ELK, Suricata, pfSense | [Документация]

• Развернул полноценный SOC для мониторинга домашней сети

• Написал 20+ правил Suricata для детекции атак

• Обнаружил и задокументировал попытки взлома роутера

**Bug Bounty находки** | HackerOne, Bugcrowd | [$500 выплат]

• Information Disclosure в крупном e-commerce (критичность: средняя)

• IDOR в API мобильного банка (критичность: высокая)

• XSS в корпоративном портале (критичность: низкая)

## ДОСТИЖЕНИЯ И СЕРТИФИКАТЫ

• TryHackMe: Top 5% globally, 150+ rooms completed

• HackTheBox: Hacker rank, 20+ machines owned

• Сертификаты: CompTIA Security+ (в процессе, экзамен 12/2024)

• CTF: RuCTF 2025 (45/300), CyberCup (12/150)

## ОПЫТ РАБОТЫ

**Системный администратор** | ООО "ТехСервис" | 2022-2024

• Администрирование 50+ Linux серверов

• Написание bash-скриптов для автоматизации

• Настройка мониторинга Zabbix и анализ логов

## ОБРАЗОВАНИЕ

**МГТУ им. Баумана** | Информатика и вычислительная техника | 2018-2022

**Самообразование** | Coursera, Udemy, YouTube | 2024-настоящее время

Где искать работу в 2025

Специализированные площадки для ИБ:

-

Telegram-каналы (самый быстрый отклик):

- @infosec_jobs — 15K+ подписчиков

- @cybersecurity_jobs_russia — только ИБ вакансии

- @SOC_jobs — специально для SOC аналитиков

- @pentester_jobs — для пентестеров

-

Сайты с фильтрами по ИБ:

- codeby.net/forums/kar-yera-v-ib-vakansii-i-proyekty.23/ — Карьера в ИБ: вакансии и проекты

- habr.com/ru/careers — IT-вакансии, фильтр "Информационная безопасность"

- hh.ru — используйте поиск "junior безопасность -senior -middle"

- indeed.com — для международных компаний

-

Прямые заявки в компании:

Топ-10 компаний для старта в ИБ:

- Positive Technologies — открытые стажировки

- Kaspersky — Safeboard программа

- Group-IB — junior-friendly

- Solar Security (Rostelecom) — регулярный набор

- InfoWatch — программы для студентов

- Код Безопасности — растущая компания

- SearchInform — фокус на DLP

- Angara Security — молодая команда

- BI.ZONE (Sber) — большие проекты

- Security Code — аутсорс ИБ

Подготовка к техническому интервью

Топ-20 вопросов на собеседовании Junior ИБ:

# Вопросы с примерами ответов

"Объясните разницу между IDS и IPS":

"IDS только детектирует и алертит, IPS может блокировать",

"Что такое SQL injection?":

"Внедрение SQL кода через пользовательский ввод. Пример: ' OR '1'='1",

"Опишите 3-way handshake":

"SYN -> SYN-ACK -> ACK. Установление TCP соединения",

"Разница между хешированием и шифрованием":

"Хеш необратим (MD5, SHA), шифрование обратимо (AES, RSA)",

"Что такое XSS и как защититься?":

"Cross-Site Scripting. Защита: валидация, encoding, CSP",

"Принцип работы firewall":

"Фильтрация трафика по правилам (IP, порт, протокол)",

"Что такое OWASP Top 10?":

"Топ-10 критичных уязвимостей веб-приложений",

"Как работает HTTPS?":

"TLS/SSL шифрование, сертификаты, проверка подлинности",

"Что делать при инциденте?":

"Изоляция, сбор данных, анализ, восстановление, отчет",

"Основные порты и сервисы":

"22-SSH, 80-HTTP, 443-HTTPS, 3389-RDP, 3306-MySQL"

# Практическое задание на собеседовании

def find_vulnerability(code):

"""Найдите уязвимость в коде"""

# Уязвимый код

user_input = request.args.get('name')

query = f"SELECT * FROM users WHERE name = '{user_input}'"

# Проблема: SQL injection

# Решение: параметризованные запросы

Домашнее задание от работодателя (реальный пример):

# Задание: Проанализируйте лог и найдите атаку

# access.log фрагмент:

192.168.1.100 - - [01/Oct/2024:12:00:00] "GET /admin HTTP/1.1" 401

192.168.1.100 - - [01/Oct/2024:12:00:01] "GET /admin' OR '1'='1 HTTP/1.1" 500

192.168.1.100 - - [01/Oct/2024:12:00:02] "GET /admin.php HTTP/1.1" 404

192.168.1.100 - - [01/Oct/2024:12:00:03] "POST /login HTTP/1.1" 200

192.168.1.100 - - [01/Oct/2024:12:00:04] "GET /admin HTTP/1.1" 200

# Ваш анализ:

echo "1. Попытка SQL injection в 12:00:01 (код 500)"

echo "2. Brute force админки (пробует разные URL)"

echo "3. Успешная авторизация в 12:00:03 (код 200)"

echo "4. Получен доступ к /admin в 12:00:04"

echo "Рекомендации: блокировка IP, проверка SQL injection, 2FA"

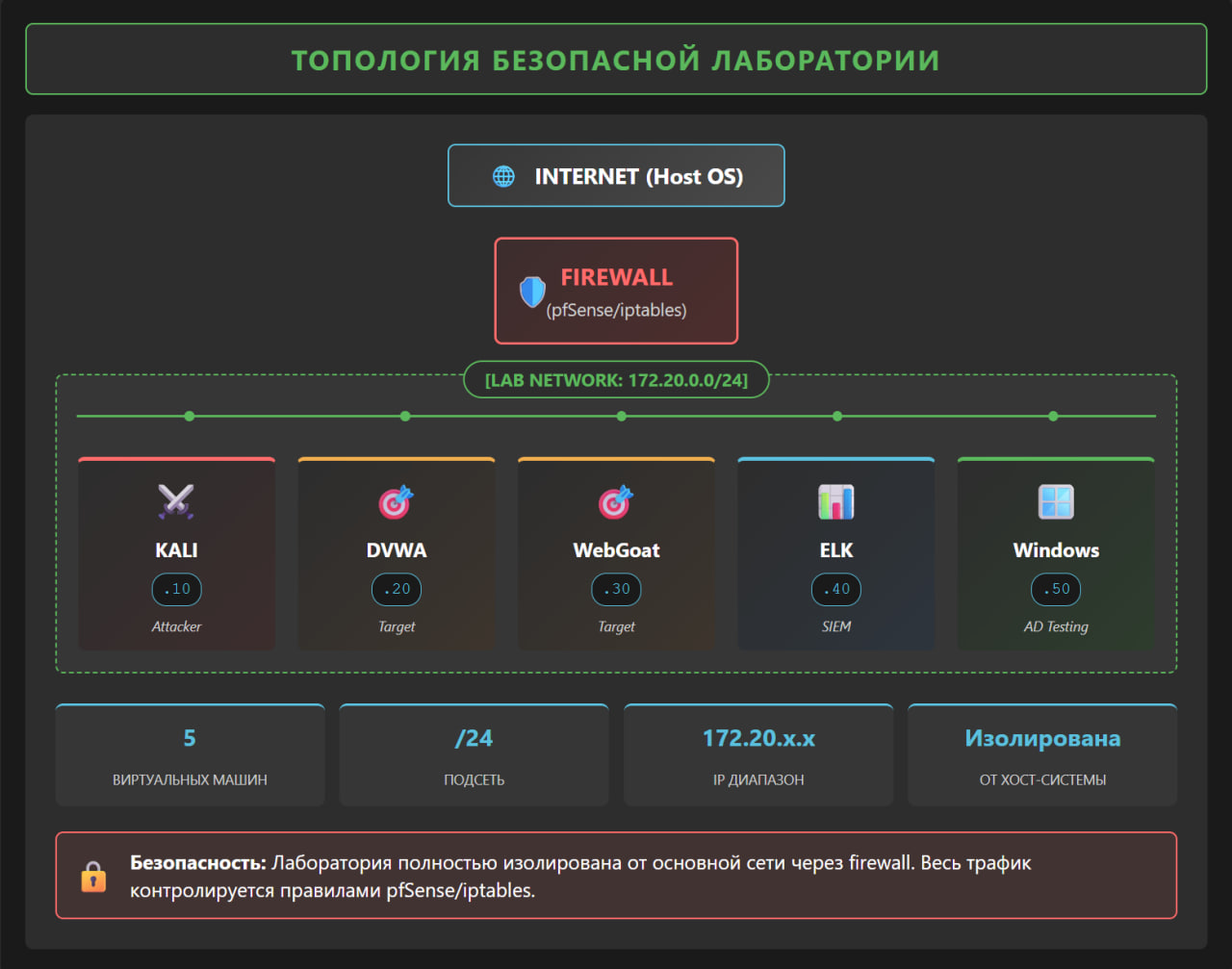

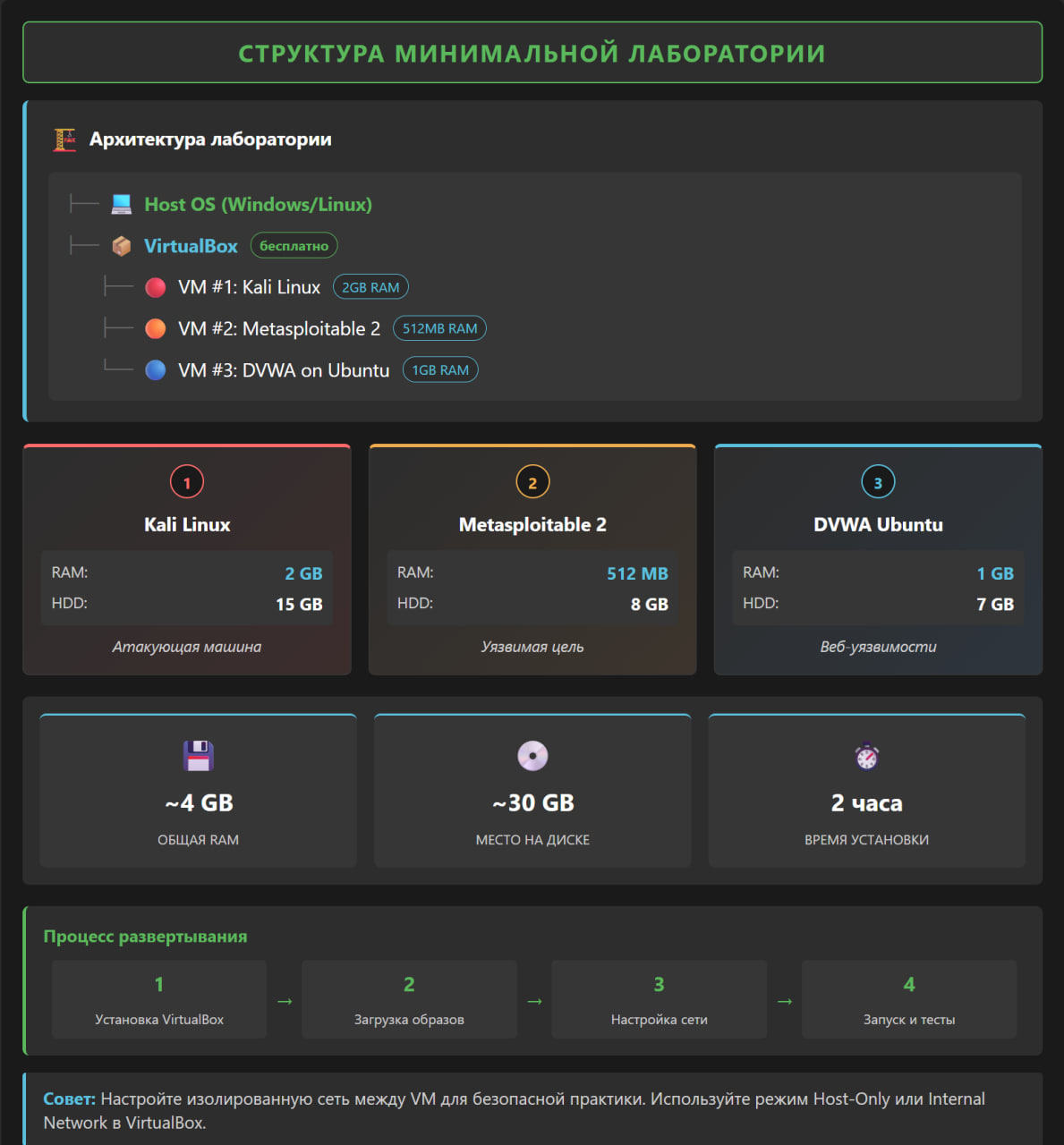

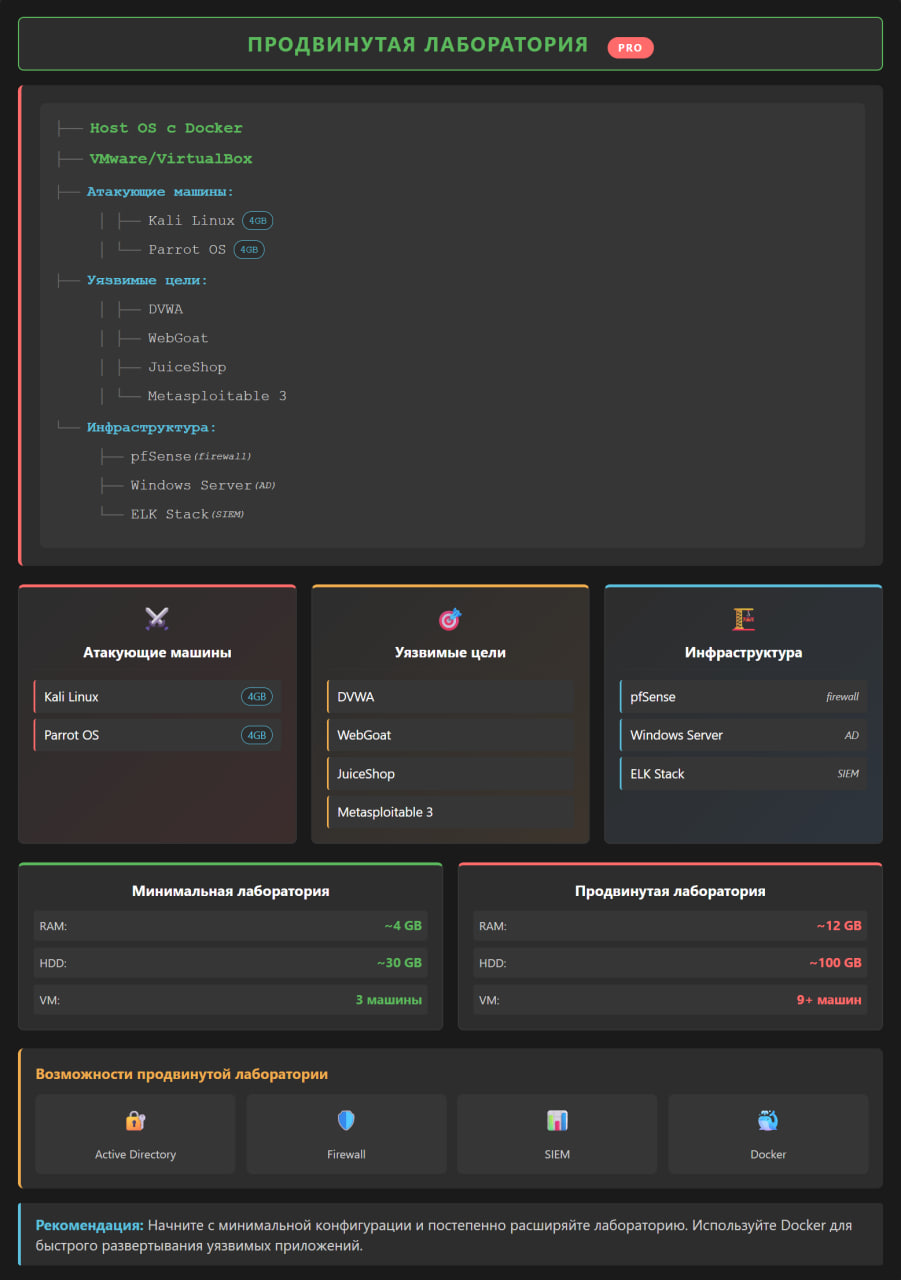

Создание домашней лаборатории

Зачем нужна домашняя лаборатория

Дорожная карта хакера 2025 обязательно включает создание собственной лаборатории. Это ваш безопасный полигон для экспериментов, где можно ломать, восстанавливать и снова ломать без последствий. 95% работодателей спросят про вашу домашнюю лабораторию на собеседовании.

Минимальные требования и варианты

Вариант 1: Минимальная лаборатория (8GB RAM, бюджет 0₽)

Вариант 2: Продвинутая лаборатория (16GB+ RAM)

Пошаговая установка базовой лаборатории

Шаг 1: Установка гипервизора

# Для Ubuntu/Debian

sudo apt update

sudo apt install virtualbox virtualbox-ext-pack

# Для Windows - скачать с virtualbox.org

# Альтернатива: VMware Workstation Pro (теперь бесплатна для личного использования!)

Шаг 2: Создание изолированной сети

# VirtualBox network setup

VBoxManage natnetwork add --netname SecurityLab --network "10.0.2.0/24" --enable

VBoxManage natnetwork modify --netname SecurityLab --dhcp on

# Важно: изоляция предотвращает атаки на реальную сеть!

Шаг 3: Быстрое развертывание через Docker

#!/bin/bash

# setup-lab.sh - автоматическая установка лаборатории за 10 минут

echo "[*] Security Lab Setup Script v2.0"

# Установка необходимых пакетов

sudo apt update

sudo apt install -y docker docker-compose git

# Создание структуры директорий

mkdir -p ~/SecurityLab/{vms,docker,scripts,reports}

# Docker Compose для всех сервисов

cat > ~/SecurityLab/docker/docker-compose.yml << 'EOF'

version: '3'

services:

kali:

image: kalilinux/kali-rolling

container_name: kali-attacker

networks:

- seclab

stdin_open: true

tty: true

volumes:

- ./tools:/root/tools

dvwa:

image: vulnerables/web-dvwa

container_name: dvwa-target

ports:

- "8081:80"

networks:

- seclab

webgoat:

image: webgoat/goatandwolf

container_name: webgoat

ports:

- "8082:8080"

- "9090:9090"

networks:

- seclab

juiceshop:

image: bkimminich/juice-shop

container_name: juiceshop

ports:

- "8083:3000"

networks:

- seclab

metasploitable:

image: tleemcjr/metasploitable2

container_name: metasploitable

networks:

- seclab

portainer:

image: portainer/portainer-ce

container_name: portainer

ports:

- "9000:9000"

volumes:

- /var/run/docker.sock:/var/run/docker.sock

networks:

- seclab

networks:

seclab:

driver: bridge

ipam:

config:

- subnet: 172.20.0.0/24

EOF

# Запуск всех контейнеров

cd ~/SecurityLab/docker

docker-compose up -d

echo "[+] Лаборатория развернута!"

echo "DVWA: http://localhost:8081 (admin/password)"

echo "WebGoat: http://localhost:8082"

echo "JuiceShop: http://localhost:8083"

echo "Portainer: http://localhost:9000"

echo ""

echo "Kali shell: docker exec -it kali-attacker /bin/bash"

Шаг 4: Альтернатива - автоматизация через Vagrant

# Vagrantfile для полноценной лаборатории с VM

Vagrant.configure("2") do |config|

# Атакующая машина

config.vm.define "kali" do |kali|

kali.vm.box = "kalilinux/rolling"

kali.vm.network "private_network", ip: "192.168.56.10"

kali.vm.provider "virtualbox" do |vb|

vb.memory = "4096"

vb.cpus = 2

vb.name = "SecurityLab-Kali"

end

kali.vm.provision "shell", inline: <<-SHELL

apt-get update

apt-get install -y metasploit-framework nmap hydra sqlmap

echo "[+] Kali готова к атакам!"

SHELL

end

# Уязвимый веб-сервер

config.vm.define "vulnerable" do |vuln|

vuln.vm.box = "ubuntu/focal64"

vuln.vm.network "private_network", ip: "192.168.56.20"

vuln.vm.provider "virtualbox" do |vb|

vb.memory = "2048"

vb.name = "SecurityLab-Target"

end

vuln.vm.provision "shell", inline: <<-SHELL

apt-get update

apt-get install -y apache2 mysql-server php

git clone https://github.com/digininja/DVWA.git /var/www/html/dvwa

mysql -e "CREATE DATABASE dvwa;"

service apache2 restart

echo "[+] DVWA установлена на http://192.168.56.20/dvwa"

SHELL

end

# Windows для AD тестирования (опционально)

config.vm.define "winserver" do |win|

win.vm.box = "gusztavvargadr/windows-server"

win.vm.network "private_network", ip: "192.168.56.30"

win.vm.provider "virtualbox" do |vb|

vb.memory = "4096"

vb.name = "SecurityLab-Windows"

end

end

end

Мониторинг и Blue Team инструменты

Для полноценной подготовки важно изучить Blue Team инструменты. Добавьте SIEM в домашнюю лабораторию для анализа инцидентов:

ELK Stack для анализа логов:

# elk-stack.yml - SIEM для вашей лаборатории

version: '3.7'

services:

elasticsearch:

image: elasticsearch:8.14.0

environment:

- discovery.type=single-node

- "ES_JAVA_OPTS=-Xms512m -Xmx512m"

- xpack.security.enabled=false

ports:

- 9200:9200

volumes:

- elastic_data:/usr/share/elasticsearch/data

kibana:

image: kibana:8.14.0

ports:

- 5601:5601

environment:

- ELASTICSEARCH_HOSTS=http://elasticsearch:9200

depends_on:

- elasticsearch

filebeat:

image: elastic/filebeat:8.14.0

volumes:

- ./filebeat.yml:/usr/share/filebeat/filebeat.yml

- /var/log:/var/log:ro

- /var/lib/docker/containers:/var/lib/docker/containers:ro

depends_on:

- elasticsearch

volumes:

elastic_data:

# Запуск: docker-compose -f elk-stack.yml up -d

# Kibana: http://localhost:5601

Suricata IDS для детекции атак:

# Установка Suricata в лаборатории

sudo apt install -y suricata

# Обновление правил детекции

sudo suricata-update

# Конфигурация для лабораторной сети

sudo nano /etc/suricata/suricata.yaml

# Изменить:

# HOME_NET: "[172.20.0.0/24,192.168.56.0/24]"

# EXTERNAL_NET: "!$HOME_NET"

# Запуск IDS на интерфейсе Docker

sudo suricata -c /etc/suricata/suricata.yaml -i docker0 -D

# Мониторинг алертов в реальном времени

tail -f /var/log/suricata/fast.log

# Пример алерта при сканировании:

# 08/21/2025-14:23:15 [**] [1:2010937:3] ET SCAN Nmap Scripting Engine [**]

Топология лаборатории и сценарии атак

Практические сценарии для лаборатории

Сценарий 1: Базовый пентест (неделя 1)

# От Kali (.10) атакуем DVWA (.20)

nmap -sV 172.20.0.20

dirb http://172.20.0.20/dvwa/

sqlmap -u "http://172.20.0.20/dvwa/vulnerabilities/sqli/?id=1"

Сценарий 2: Мониторинг атак (неделя 2)

# Запустите ELK, затем атакуйте и смотрите логи

# В Kibana создайте dashboard для отслеживания:

# - Сканирований портов

# - Попыток SQL injection

# - Брутфорса паролей

Сценарий 3: Active Directory атаки (неделя 3-4)

# После настройки Windows Server с AD

# Изучите атаки Kerberoasting, Pass-the-Hash

# Инструменты: Mimikatz, Rubeus, BloodHound

Управление ресурсами и оптимизация

Советы по экономии ресурсов:

- Запускайте только нужные машины:

# Скрипт для управления лабораторией

#!/bin/bash

case $1 in

start-web)

docker-compose up -d dvwa webgoat juiceshop

;;

start-pentest)

docker-compose up -d kali metasploitable

;;

start-siem)

docker-compose -f elk-stack.yml up -d

;;

stop-all)

docker-compose down

docker-compose -f elk-stack.yml down

;;

esac

- Используйте snapshots перед экспериментами:

# VirtualBox snapshots

VBoxManage snapshot "Kali" take "clean-state"

# Откат после экспериментов

VBoxManage snapshot "Kali" restore "clean-state"

- Автоматическое выключение неактивных VM:

# Crontab для автовыключения ночью

0 2 * * * VBoxManage controlvm "SecurityLab-Kali" poweroff

Расширение лаборатории

После освоения базовой лаборатории добавьте:

- Mobile testing: Android emulator с MobSF

- IoT hacking: Виртуальные IoT устройства

- Cloud labs: LocalStack для AWS симуляции

- Container security: Kubernetes с уязвимыми pods

- Hardware: Raspberry Pi для физических тестов

Чек-лист готовности лаборатории

☐ Установлен гипервизор (VirtualBox/VMware/Docker)

☐ Настроена изолированная сеть

☐ Развернута минимум 1 атакующая машина (Kali)

☐ Развернуты 2+ уязвимые цели

☐ Работает хотя бы один сервис мониторинга

☐ Созданы снапшоты чистых состояний

☐ Написана документация вашей лаборатории

☐ Проведен первый успешный пентест

Помните: Лаборатория — это не просто набор VM, а ваша личная учебная инфраструктура. Относитесь к ней как к инвестиции в карьеру. Каждый час в лаборатории приближает вас к работе мечты в кибербезопасности.

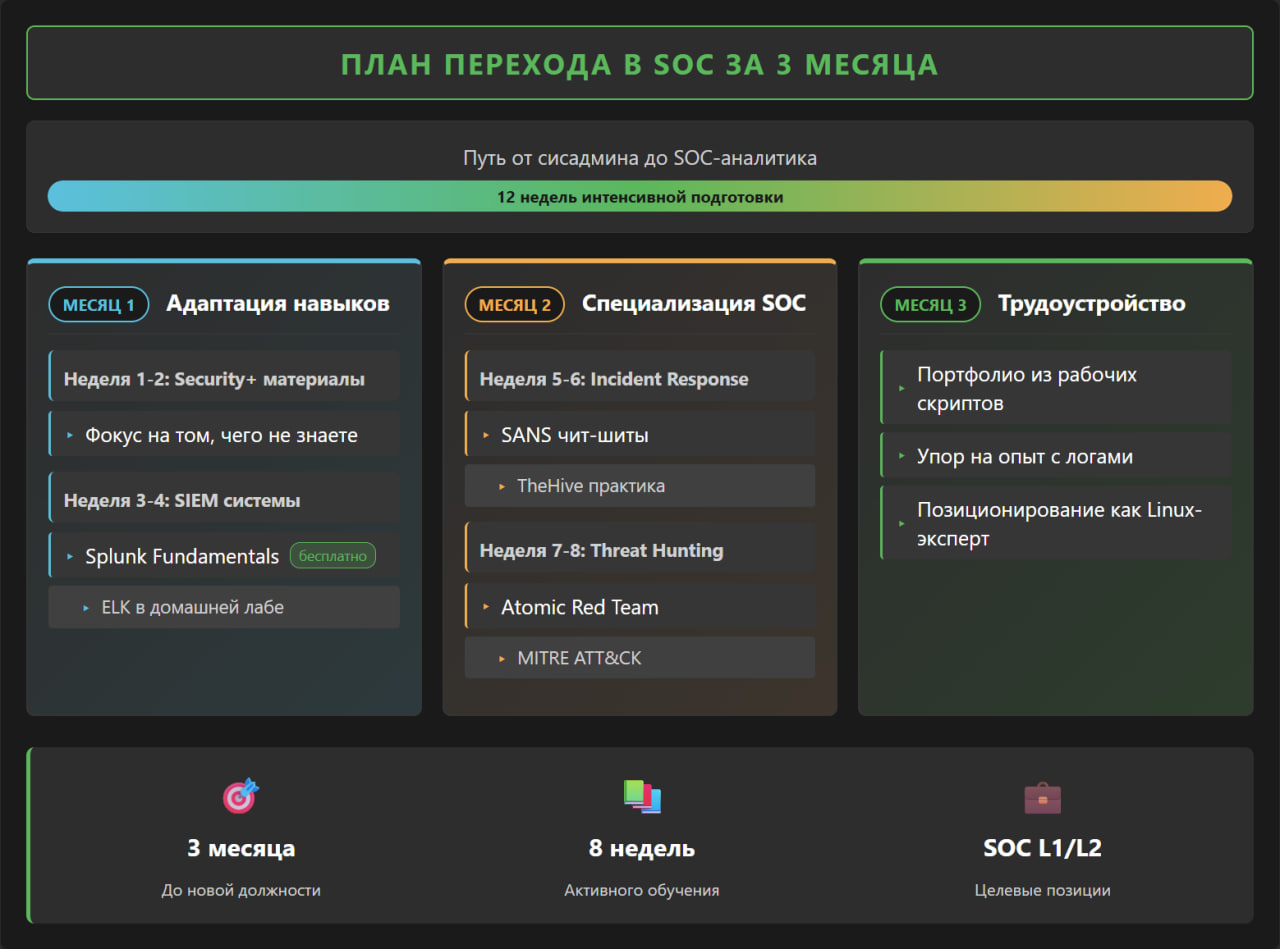

Альтернативные пути для IT-специалистов

Быстрый трек для сисадминов (3 месяца)

Кстати, специально для системных администраторов есть детальный роадмап перехода в пентестинг, где разобраны конкретные кейсы успешных переходов и показано, как использовать имеющиеся навыки администрирования для ускоренного входа в ИБ.

Если у вас есть опыт в Linux, ваш roadmap хакера может быть значительно короче:

Ваши преимущества как сисадмина:

- Знание инфраструктуры изнутри

- Опыт работы с логами

- Понимание того, как ломается прод

- Навыки автоматизации

Трек для разработчиков (4 месяца)

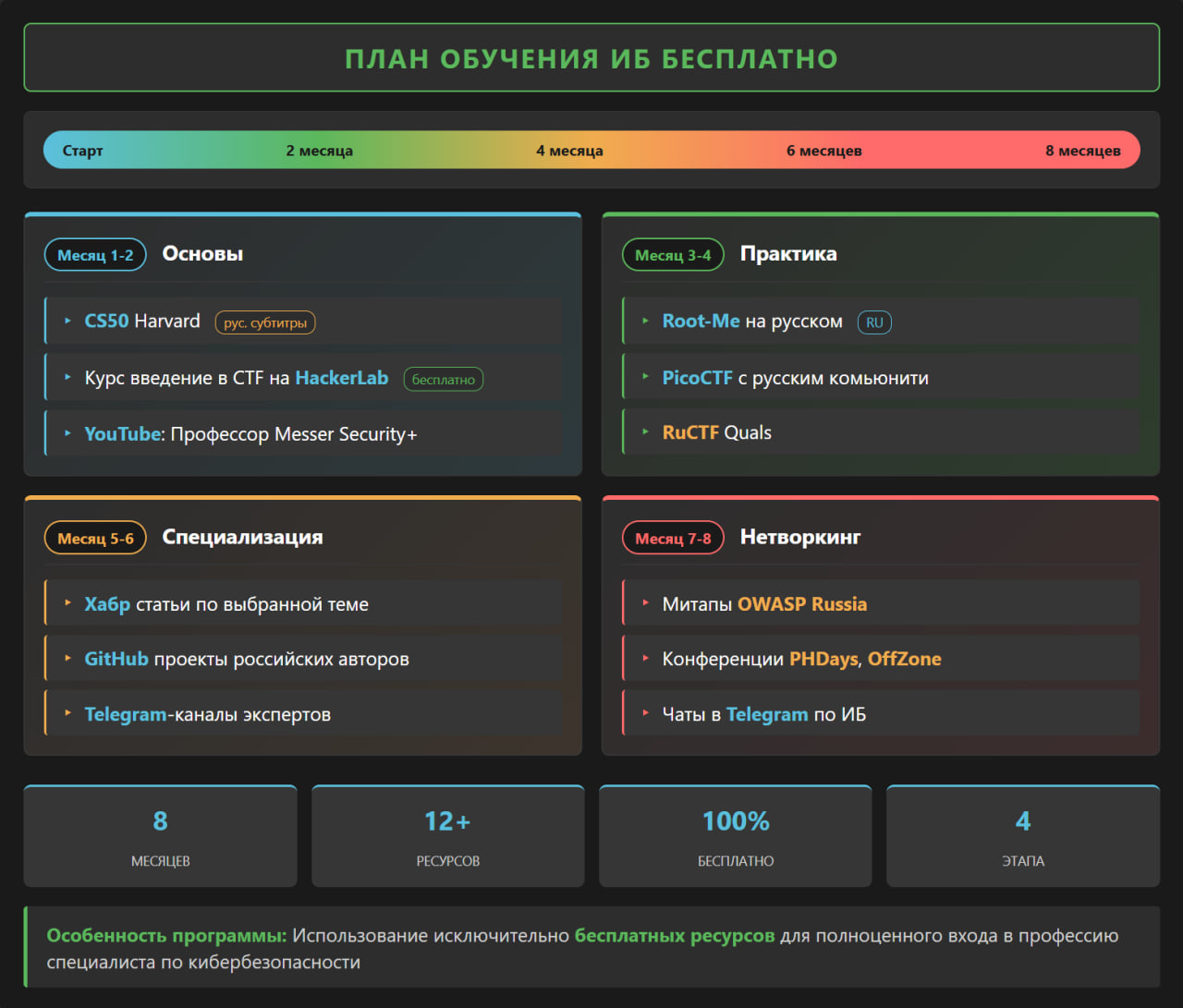

Российские альтернативы международным путям

Дорожная карта хакера для российского рынка имеет свои особенности:

Сравнение путей обучения:

| Международный путь | Стоимость | Российская альтернатива | Стоимость | Признание в РФ |

| CompTIA trifecta (A+, Network+, Security+) | 210,000₽ | Курсы ВШЭ/МГТУ + Stepik | 60,000₽ | Высокое |

| OSCP | 135,000₽ | Курсы Codeby + PNPT | 70,000₽ | Среднее |

| SANS training | 500,000₽ | Kaspersky Expert + книги | 40,000₽ | Высокое |

| CEH | 100,000₽ | Сертификация АИБ | 30,000₽ | Высокое в госсекторе |

Полностью бесплатный путь (6-8 месяцев):

Часто задаваемые вопросы

Что нужно знать чтобы стать этичным хакером?

Минимальный набор для старта: Linux командная строка (50+ команд), основы сетей (TCP/IP, HTTP), один язык программирования (желательно Python), английский для чтения документации. Но главное — это мышление хакера: умение думать нестандартно, искать слабые места, автоматизировать рутину. Дорожная карта хакера 2025 предполагает, что вы освоите эти навыки за первые 2 месяца интенсивного обучения.

С чего начать изучение кибербезопасности в 2025?

Начните с трех вещей одновременно: установите Linux (Kali или Ubuntu) и используйте его как основную ОС, начните проходить OverTheWire Bandit для практики, параллельно изучайте Python через автоматизацию любых своих задач. Не тратьте месяцы на теорию — практика с первого дня ускорит обучение в разы.

Сколько времени нужно чтобы стать пентестером?

При занятиях 20 часов в неделю: 6 месяцев до junior SOC analyst, 8-12 месяцев до junior pentester. Если есть IT-бэкграунд, сроки сокращаются на 30-50%. Важно: не гонитесь сразу за позицией пентестера, начните с SOC — проще войти и получить базовый опыт в ИБ.

Roadmap хакера — какие этапы самые важные?

Критические этапы, которые нельзя пропускать: Linux и сети (месяц 1), программирование на Python (месяц 2), практика на vulnerable машинах (месяц 3-4), создание портфолио на GitHub (месяц 5), активный поиск работы с тестовыми заданиями (месяц 6). Самая частая ошибка — застрять на теории и не переходить к практике.

Можно ли стать хакером без программирования?

Технически да, но потолок будет очень низкий. Без программирования вы сможете работать только SOC L1 аналитиком или GRC специалистом. Для пентеста, incident response, security engineering программирование критично. Минимум — Python для автоматизации и Bash для Linux. Это не так сложно, как кажется — достаточно уровня написания простых скриптов.

Нужен ли диплом IT для работы в кибербезопасности?

Для 70% вакансий junior-уровня диплом не критичен при наличии навыков и сертификатов. Но крупные компании, банки и госструктуры часто требуют высшее образование. Оптимальная стратегия: начать работать без диплома и параллельно получить заочное образование или пройти профпереподготовку (от 6 месяцев).

Какая зарплата у начинающего специалиста по ИБ?

По данным сентября 2025: Junior SOC Analyst 70-120к₽ (регионы 50-80к₽), Junior Pentester 100-150к₽, Junior Security Engineer 90-140к₽. Через год опыта зарплаты вырастают на 50-70%. В Москве и Санкт-Петербурге ставки выше на 20-30%. Remote позиции часто платят московские зарплаты независимо от вашего местоположения.

Стоит ли платить за курсы или учиться бесплатно?

Можно научиться полностью бесплатно, но это займет на 30-50% больше времени. Оптимальная стратегия: бесплатные ресурсы для теории (YouTube, статьи) + платные платформы для практики (TryHackMe, HackTheBox) + один качественный курс по специализации. Бюджет 30-50к₽ за 6 месяцев оптимален.

Какой сертификат выбрать первым?

Для российского рынка в 2025: если есть 30к₽ — CompTIA Security+, если бюджет ограничен — сертификаты от ВУЗов (ВШЭ, МГТУ) или российских вендоров. Для международных компаний приоритет: Security+ → CySA+ → PenTest+. OSCP берите только после года опыта, иначе не пройдете.

Как найти первую работу без опыта в ИБ?

Ключевая стратегия: покажите, что вы уже делаете то, за что платят деньги. Создайте 10+ проектов на GitHub, пройдите 50+ комнат на TryHackMe (покажите профиль), участвуйте в CTF (даже если занимаете последние места), ведите блог о своем обучении, контрибьютьте в open source security tools. Подавайте 10+ резюме в день, не бойтесь отказов.

Заключение: Ваш план действий

Все инструменты и знания теперь в ваших руках. Осталось сделать первый шаг. Начните с этих конкретных действий на неделю:

План на первую неделю:

☐ День 1: Установите VirtualBox и Kali Linux (2 часа)

☐ День 2: Создайте аккаунты на TryHackMe, Root-Me, GitHub

☐ День 3: Пройдите OverTheWire Bandit уровни 0-5

☐ День 4: Напишите первый Python скрипт (сканер портов)

☐ День 5: Установите DVWA локально и найдите первую SQL injection

☐ День 6: Настройте LinkedIn, начните следить за ИБ-сообществом

☐ День 7: Составьте личный план на месяц с дедлайнами

Помните: В кибербезопасности острый дефицит кадров — 80,000 специалистов только в России. Средняя зарплата junior специалиста 120,000₽. Время входа при правильном подходе — 6 месяцев.

План развития в ИБ это инвестиция в профессию будущего, актуальную минимум 20 лет. Откладывая старт, вы теряете не только время, но и потенциальный заработок.

Начните прямо сейчас. Через 6 месяцев вы либо будете работать в ИБ с зарплатой 100к+, либо будете жалеть, что не начали сегодня.

P.S. Сохраните эту дорожную карту хакера в закладки и возвращайтесь к ней каждую неделю для проверки прогресса. Удачи на пути в кибербезопасность!

.jpg)