- Главная

- Блог

- Информационная безопасность

- Astra Linux: зачем и для кого?

Astra Linux: зачем и для кого?

Astra Linux: зачем и для кого?

Оглавление:

- Немного истории

- Что значит «защищенная» ОС?

- Так что же такого в этой «Астре»?

- Заключение

Всем привет, это моя вторая статья в цикле материалов по Astra Linux. Прошлая статья вызвала немало разногласий и теперь я собираюсь пояснить, что все-таки есть в Астре, чего нет в других дистрибутивах.

Немного истории

Не секрет, что само по себе ядро Linux было написано в 1991 году Линусом Торвальдсом. И единственной отличительной особенностью Linux от других ОС семейства Unix была отсутствие каких-либо лицензий в отношении его кода. Это обстоятельство привело к тому, что в начале нулевых “критическая масса” приложений, написанных под Linux превысила порог и Linux начал становиться общепринятым стандартом. Так что мне кажется не стоит рассуждать, кто, что и на каком ядре делал, ибо все ныне существующие Linux дистрибутивы содержат код, написанный Торвальдсом.

Вполне естественно, что в России давно пытаются создать свою защищенную ОС. Пусть не очень удобно, пусть с багами, зато проверено, безопасно и своё. Так появились Мобильная система Вооружённых Сил (МСВС), ОС «РОСА», ОС Qubes и других полноценных и не очень проектов. И тут вступает в игру АО «НПО РусБИТех» со своей операционной системой специального назначения (ОССН) Astra Linux SE.

Что значит «защищенная» ОС?

Есть 2 подхода к ответу на этот вопрос. С одной стороны, это ОС, отвечающая минимальным требованиям руководящих документов, регламентирующих требования к ПО (например, ГОСТ Р ИСО/МЭК 15408-3-2013, Профиль защиты операционных систем типа «А» второго класса Защиты от ФСТЭК и др.). О соответствии ПО этим требованиям говорит сертификация в различных ведомствах (ФСТЭК, ФСБ или МинОбр.). О сертификации ПО я планирую рассказать в одной из следующих статей. С другой стороны, в документе невозможно учесть все современные угрозы и быстро меняющуюся обстановку в сфере ИБ и поэтому в ОС должен обеспечиваться комплекс средств защиты информации (СЗИ), адекватный угрозам безопасности для конкретной системы (зачастую критически важной). Казалось бы, оба подхода говорят об одном и том же: не будут же в критических системах применяться ОС, не отвечающая хотя бы минимальным требованиям по безопасности. Однако не стоит забывать, что даже при полном выполнений всех норм и правил, система может оказаться контролируемой извне (например недобросовестным разработчиком). Так что согласно второму подходу под защищенностью системы подразумевают, что она является еще и доверенной (trusted).

Так что же такого в этой Астре?

Лично я считаю эту систему защищенной, так как:

- Она сертифицирована одновременно ФСТЭК, ФСБ и МинОбром. Насколько сложно получить хотя бы один из этих сертификатов даже при малом объеме кода я знаю не понаслышке)

- В ней реализован ряд модулей (о которых я расскажу ниже), которые сильно усложняют неконтролируемый доступ к объектам системы.

Среди администраторов безопасности ОС семейства Linux распространено мнение, что для её превращения в высокозащищённую ОС достаточно установить пакет Security Enhanced Linux (SELinux) специально разработанный для этой цели в АНБ США. Данный пакет широко и успешно применяется для реализации замкнутой программной среды, однако попытки его применить для реализации более сложных моделей управления доступом, как правило, заканчиваются неудачей, так как требуют существенных усилий по разработке соответствующих политик.

Поэтому наши разработчики собрались и разработали свою мандатную сущностно-ролевую ДП-модель безопасности управления доступом и информационными потоками (МРОСЛ ДП-модель). Уже само название звучит устрашающе, и модель ему полностью соответствует. Существует полное математическое описание и доказательство безопасности такого подхода, однако оно займет целую книгу и уйму времени, чтобы в нем разобраться. Поэтому доверимся разработчикам и идём дальше (кому надо, тот посмотрит).

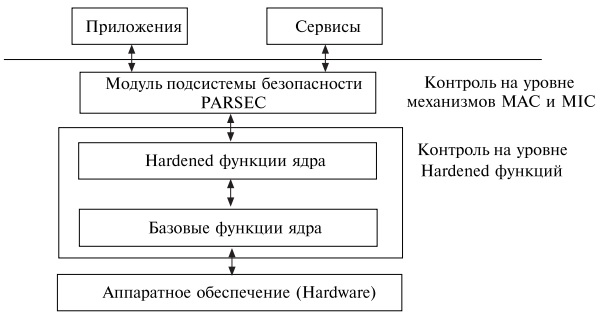

Начнем с 2-х типов ядер в данной системе (generic и hardened).

Kernel Generic – ядро общего назначения, обеспечивающее базовую функциональность ОС.

Kernel Hardened – это ядро “на стероидах”. Помимо базовых функций оно поддерживает:

- ряд функций модуля PaX (например, UDEREF и kernexec), устанавливающие правила доступа прикладных программ к адресному пространству памяти.

- функции, например, такие, как PIE (Position Independent Executables) и SSP (Stack Smashing Protector), предотвращающие переполнения стека.

- функции, используемые ядром при копировании данных в/из пространства памяти прикладных программ (userspace).

- функции, предотвращающие внедрение вредоносного кода в процессы, путём перехвата начального потока управления.

Про каждую из этих функций вы можете прочитать отдельно, все эти идеи не новы.

В целом ядро hardened ориентировано на создание «живучих» серверных платформ. Правда при этом могут возникнуть проблемы с функционированием некоторых приложений.

Таким образом, Hardened является дополнительным уровнем защиты, наряду с мандатными управлением доступом и контролем целостности , а также с подсистемой безопасности PARSEC на основе МРОСЛ ДП-модели.

Ну вот мы и подошли в PARSECу.

По факту этот модуль расширяет систему передачи привилегий обычным пользователям по выполнению действий админа, перехватывая и анализируя обращения к ядру системы. Реализован он на основе упомянутой выше МРОСЛ ДП-модели, применяя в том числе и мандатную и дискреционную модель доступа.

Что же касаемо сетевой безопасности, она реализована с помощью службы Astra Linux Directory (ALD), являющаяся аналогом Active Directory от Microsoft. Конечно, реализованы не все возможности AD, однако проект активно развивается и совместим с другими доменными инфраструктурами.

Теперь перейдём к вопросу для кого эта система? Прежде всего знание астры будет полезно сетевым администраторам в различных гос. организациях (рано или поздно), а также всем, кто желает поближе познакомиться с творением РусБИТеха и защищенными ОС в целом. Не стоит забывать, что безопасность требует жертв в виде определенных трудностей в использовании и администрировании системы (в чем вы сможете в последующих статьях)

Заключение

Несмотря на кажущуюся простоту, реализация каждого модуля, согласование их работы, обоснование безопасности и сертификация – это огромный труд, так что стоит отдать должное разработчикам, несмотря на некоторые трудности в работе с данной ОС. При этом поддержка основных функций современной ОС (с небольшими ограничениями) реализована в полной мере. Помимо этого, есть возможность разворачивать весьма гибкие платформы, зачастую реализованная с помощью собственных программных продуктов. О том, как развернуть некоторые из них я планирую написать в последующих статьях.

На этом все, я постарался в общих чертах объяснить суть творения российских разработчиков. Если остались вопросы, пишите в комментариях, постараюсь на них ответить.