- Главная

- Блог

- Информационная безопасность

- Что такое пентест: описание, виды и где найти практику

Что такое пентест: описание, виды и где найти практику

Penetration test (сокр. Pentest) представляет собой тестирование системы на наличие критических уязвимостей и проблем. Даная методика позволяет определить уровень безопасности и оценить устойчивость информационной системы за счет полноценного моделирования атаки хакеров. Пентест проводит атакующая сторона, применяя специализированные программные средства, уязвимости серверов, операционных сред и пр.

Содержание:

- Что такое пентест

- Кто проводит пентесты

- Виды пентестов

- Требования к пентесту от законодательства

- Зачем проводится пентест

- Где обучиться и применять данные навыки

Что такое пентест

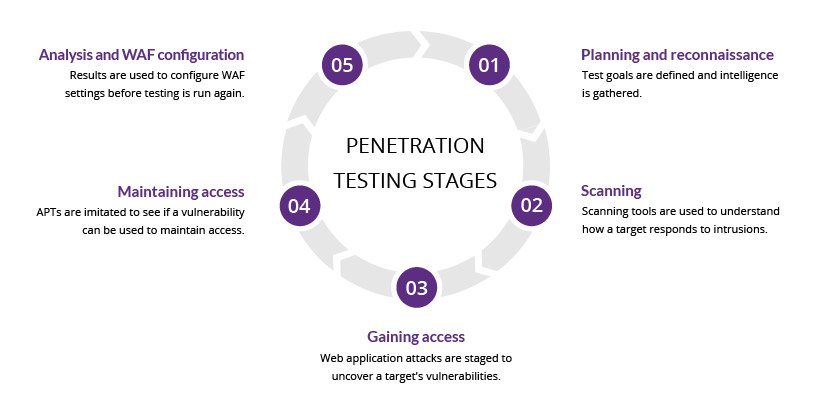

Рассмотрим, что такое тестирование на проникновение и зачем его проводят. Данный процесс позволяет определить, насколько защищены серверы и компьютерные системы компании, предприятия или более крупного объекта. Он проводится специалистами по информационной безопасности. Процесс является многоуровневым. Он включает в себя:

- Сбор начальной информации о компании, которая заказала тестирование. Используются как открытые, так и закрытые источники.

- Специалист составляет карту сети, определяет, какие устройства к ней подключены, какое программное обеспечение на них установлено, как они реагируют на запросы и пр.

- Производится тестирование уязвимостей различных приложений, ОС и сетевых служб.

- Проводится анализ web-сервисов. Тестировщик пытается внедрить SQL-инъекции, подменить содержимое, запустить специализированные команды операционной системы, запустить межсайтовое исполнение сценариев. Также тестируются механизмы авторизации, аутентификации и пр. В некоторых случаях проводится социальный инжиниринг. Проверки обычно выполняются в автоматическом и ручном режимах.

- Тестировщик пытается задействовать найденные уязвимости. Для этого применяются как конкретные шпионские утилиты, так и самописное программное обеспечение.

- По запросу заказчика проходят работы по контролю уровня безопасности беспроводной сети, устойчивости периметра и различных открытых ресурсов. Также определяется ущерб, который могут нанести злоумышленники, атакующие систему.

- Производится проверка устойчивости системы на канальном уровне. Проверяются такие протоколы, как ARP, CDP, VTP, STP и пр.

- Изучается сетевой трафик на предмет взлома паролей, перехвата электронной почты, сообщений и пр.

- Проверяется надежность маршрутизации путем подмены правильных маршрутов или способом отмены в обслуживании по используемым протоколам.

- Изучаются права доступа, привилегии и пр. Проверяется, сможет ли злоумышленник добраться до конфиденциальной информации или важным ресурсам.

По окончании теста составляется отчет, в который вносятся данные об обнаруженных уязвимостях и проблемах. В нем указывается выбранные методы тестирования, общие выводы по каждому пункту, описание процесса проверок и рекомендации по устранению недостатков.

Обратите внимание: делать все нужно максимально аккуратно и осторожно. Любые непродуманные действия могут привести к необратимым последствиям. Например, к потере информации или выходу из строя оборудования.

Кто проводит пентесты

Анализ системы и атаку проводят специалисты по информационной безопасности. Это сложный процесс, который нельзя поручать новичкам. Обычно подобными вещами занимаются специализированные команды. Их называют «белые хакеры».

Перед тестированием стороны оговаривают способы аудита и цели, которых необходимо достичь. Они могут отличаться. Например, определение уровня защищенности системы, возможность повышения привилегий для пользователей, проверка готовности сотрудников к атакам на сеть и пр.

Кроме пентестеров к процессу могут привлекаться и другие специалисты, в частности, RedTeam, багхантеры, аудиторы, исследователи и классические специалисты по информационным технологиям. Рассмотрим, чем они занимаются:

- Аудитор изучает схему сети и всех подключенных к ней устройств, а также их конфигурацию. После этого он дает свои заключения об улучшении уровня защиты. Поскольку у него есть доступ ко всем данным, он дает наиболее взвешенные и целостные рекомендации.

- Исследователь. Это специалист, который может исследовать программы или системы на протяжении долгого времени (например, несколько месяцев).

- RedTeam. Обычно работает там, где уже имеется надежная служба информационной безопасности. Проводит реальный взлом, о котором не знают сотрудники, то есть проверяются их действия в момент атак. Действует обычно скрытно, в ночное время, по праздникам и пр. Идет по пути наименьшего сопротивления, может использовать сложные уязвимости и проверять систему месяцами.

- Багхантер. Ищет уязвимости и просто предупреждает о них службу безопасности.

Виды пентестов

Существуют разные способы тестирования. В первую очередь оно делится на внутреннее и внешнее. В первом случае специалист, находясь в инфраструктуре с ноутбуком, пытается украсть данные или поменять привилегии пользователя. Во втором подобные действия делаются вне рабочей сети. Также оценка проводится по тремя методикам:

- Черный ящик. В этом случае атакующий ничего не знает о компании. Ему говорят только название или другую открытую информацию. Он все находит в сети, а затем использует имеющиеся у него инструменты, чтобы добыть данные или войти в систему. Так происходит имитация действий классических хакеров. Черный ящик позволяет понять, насколько система безопасна для обычных атак.

- Серый ящик. Атакующий имеет нужные данные об инфраструктуре компании. Симулирует наличие инсайдеров, которые работают в структуре и сливают данные третьим лицам.

- Белый ящик. У тестировщика есть вся нужная информация. Он проверяет, сможет ли взломать систему администратор или разработчик.

Также есть разделение по векторам атак. Выше мы описывали техническое направление. Кроме него имеется социотехническое (социальная инженерия) и комплексное исследование.

Требования к пентесту от законодательства

Законы РФ регулируют проведение pentest для действующих финансовых и кредитных организаций. В частности, задействованы:

- Требование Центробанка № 382-П «О требованиях к обеспечению защиты информации при осуществлении переводов денежных средств и о порядке осуществления Банком России контроля за соблюдением требований к обеспечению защиты информации при осуществлении переводов денежных средств».

- №683-П «Об установлении обязательных для кредитных организаций требований к обеспечению защиты информации при осуществлении банковской деятельности в целях противодействия осуществлению переводов денежных средств без согласия клиента»

- ГОСТ 57580.1-2017.

- Международные требования PCI DSS.

Зачем проводится пентест

Основная цель – определение уровня информационной безопасности компании. После pentest ваша служба ИБ получит детальный отчет, в котором будет не только перечень уязвимостей, но и квалифицированные рекомендации по их устранению. Будут детально описаны шаги, которые привели к эксплуатации бага, рассмотрены ситуации, в которых уязвимость можно будет задействовать.

Крупным компаниям необходимо регулярно проводить тестирование, чтобы сохранить данные и не допустить утечек. Без него злоумышленники быстро взломают систему, что может привести к непредсказуемым последствиям.

Где обучиться и применять данные навыки

Чтобы стать пентестером, необходимо хорошо разбираться в компьютерной и информационной безопасности. Различные компании проводят курсы, на которых студенты обучаются этой профессии. Например, по ссылке можно узнать подробности и записаться на курс «Тестирование веб-приложений на проникновение». Успешно закончив его, вы сможете найти хорошую работу и станете востребованным специалистом.

Ниже список CTF площадок, благодаря которым, ты можешь получить практический опыт в различных направлениях:

- https://codeby.games/

- http://ctf.infosecinstitute.com/

- http://ctf.komodosec.com/

- http://ctflearn.com/

- http://freehackquest.com/

- http://hax.tor.hu/

- http://pwnable.tw/

- http://reversing.kr/

- http://www.hackthissite.org/

- https://365.csaw.io/

- https://academy.hackaflag.com.br/

- https://attackdefense.com/

- https://captf.com/practice-ctf/

- https://cmdchallenge.com/

- https://cryptopals.com/

- https://ctf.hacker101.com/

- https://ctf.hackucf.org/

- https://exploit.education/

- https://hack.me/

- https://hackthebox.eu/

- https://immersivelabs.com/

- https://junior.stillhackinganyway.nl/

- https://picoctf.com/

- https://tryhackme.com/

- https://w3challs.com/

- https://www.hacking-lab.com/

- https://www.hacksplaining.com/

- https://www.root-me.org/

- https://www.vulnhub.com/

В комментариях можете накидать площадки, о которых мы забыли упомянуть с статье.